La certificación CISSP (Certificated Information Systems Security Professional), de (ISC)², es una de las más preciadas para consultores, auditores, y profesionales de la seguridad de la información en general. El motivo principal de ello es que se trata de una de las certificaciones con más prestigio y más reconocidas en la industria de TI en general, y en especial, en el ámbito de la Seguridad de TI.

Podemos ver un ejemplo de rankings de certificaciones relacionadas con el mundo de la seguridad y de las TI a continuación, en los que podemos observar que la certificación CISSP obtiene un lugar destacado:

- http://www.infosecisland.com/blogview/13158-Fifteen-Top-Paying-IT-Certifications.html

- http://www.usnewsuniversitydirectory.com/articles/4-it-certifications-you-should-not-ignore_12536.aspx#.U9DCALG9dEA

- http://www.hackplayers.com/2013/12/principales-certificaciones-seguridad-hacking.html

- http://www.genbetadev.com/formacion/las-10-certificaciones-mejor-pagadas-en-los-usa

El listado de los 10 dominios incluidos en la certificación se puede ver en el siguiente gráfico:

No obstante, al plantearse la obtención de esta certificación, suelen surgir dudas al candidato sobre los pasos que debe seguir, el tiempo necesario de estudio, los materiales necesarios, etc. Este artículo pretende servir como respuesta a algunas de estas preguntas, y ofrecer al mismo tiempo a los candidatos información sobre los pasos a seguir para la obtención de la certificación CISSP, basándonos en la experiencia de Internet Security Auditors en la materia.

Así pues, vemos la respuesta a algunas de estas dudas a continuación, con lo cual esperamos que el proceso de obtención de dicha certificación quede más claro a los candidatos de la misma.

¿Cómo me registro para el examen?

Recordemos que el examen es presencial, basados en Computer Based Testing (CBT), o lo que es lo mismo, el examen se realiza a través de un software oficial en instalaciones reconocidas por el (ISC)² para tal efecto. Con eso, se deja atrás el examen en formato papel, realizado hasta hace pocos años para la obtención de dicha certificación.

Por tanto, vemos que el primer paso a seguir para registrarse al examen es darse de alta en el portal web del (ISC)²:

https://www.isc2.org/

Al hacerlo, el (ISC)² envía a través de correo electrónico al candidato un código de “Candidate ID”, necesario para el registro en el portal de Pearson VUE, como veremos a continuación.

A continuación, el candidato se debe registrar en la página del Pearson VUE (centros autorizados para la realización del examen) relacionada con el (ISC)²:

http://www.vue.com/isc2/

En el momento del registro, se le solicita al usuario su “ISC ID”, código que se corresponde con el obtenido como “Candidate ID” a través de la web del (ISC)².

Una vez realizado el registro en el portal de Pearson VUE, se puede observar información sobre la localización más próxima al domicilio habitual del candidato para la realización del examen presencial, y las fechas disponibles para ello. Hay centros VUE repartidos por todo el territorio internacional, siendo Barcelona y Madrid las únicas ciudades del territorio nacional disponibles. Se puede consultar la localización del centro VUE más próximo a una dirección en el siguiente enlace:

https://wsr.pearsonvue.com/testtaker/registration/SelectTestCenterProximity/ISC2/385999

Una vez se ha escogido el centro y la fecha adecuada, se puede realizar una reserva para el examen, previo pago del importe de este (ver https://www.isc2.org/uploadedFiles/Certification_Programs/exam_pricing.pdf para información actualizada sobre el coste del examen), y previa aceptación del código de ética del (ISC)², que puede ser consultado en el siguiente enlace:

https://www.isc2.org/ethics/default.aspx

En el momento del registro del examen, se puede escoger el idioma del mismo, estando incluidos tanto el inglés (idioma original del examen) como el castellano. En este tipo de casos, siempre es recomendable realizar el examen en el idioma original (en este caso el inglés), ya que las traducciones del mismo siempre pueden perder sentido en algunas preguntas. No obstante, en este caso concreto se recomienda escoger tu idioma nativo, ya que al hacerlo, en el momento del examen se incluye tanto el idioma seleccionado como el idioma original del examen, y por tanto podemos consultar ambos idiomas sin ningún problema.

En este punto, ya se estará registrado para el examen del CISSP.

¿Cómo me preparo para el examen?

Existen diferentes libros basados en el temario del examen CISSP, aunque la mayoría son en inglés, siendo uno de los más conocidos el libro de Shon Harris “CISSP All-In-One Exam Guide”. Además, también se pueden encontrar diferentes libros en castellano, aunque la recomendación principal es seguir el libro oficial del (ISC)² para el examen, el CISSP CBK (Common Body of Knowledge). El libro dispone de más de 1400 páginas que recorren los 10 dominios de la certificación, y contiene la información necesaria para preparar y pasar el examen. No obstante, hay que tener en cuenta que el candidato deberá profundizar en algunos de los temas tratados en el libro según la información contenida en otros libros/fuentes disponibles en el sector.

Aparte de los libros, otra recomendación es realizar uno de los cursos oficiales de preparación para el examen, impartidos por profesores homologados por el (ISC)². Dicho curso tiene una duración de una semana, y en él se proporcionan todas las bases necesarias para aprobar el temido examen. Hay que ser conscientes que el curso, al igual que la certificación, está enfocado a gente con una base en el mundo tecnológico y de seguridad IT, por lo que es necesario que los candidatos a dicho curso estén familiarizados con estos temas antes de la impartición del mismo.

Estos cursos oficiales son impartidos en España, tanto en Madrid como en Barcelona, y de manera presencial. En el siguiente enlace se pueden ver las próximas fechas para el curso:

http://www.isecauditors.com/calendario-de-cursos#isc2

Una vez que el candidato disponga de los conocimientos necesarios sobre los 10 dominios incluidos en el temario oficial, será necesario que este se familiarice con el formato del examen.

Este examen consta de 250 preguntas tipo test, y tiene una duración de 6 horas, en las que se pone a prueba tanto el conocimiento del candidato como su capacidad de resistencia ante un examen de dicha duración.

Existen distintas webs donde se puede simular el examen antes de su realización. En dichas webs, se ofrece al candidato preguntas similares (que no iguales) a las encontradas el día del examen.

Uno de estos recursos es oficial, ofrecido por el (ISC)² en el siguiente enlace, previo pago del servicio:

https://www.isc2.org/studiscope/default.aspx

También se puede descargar el simulador de examen oficial como aplicación para smartphones, a través del siguiente enlace:

https://www.isc2.org/practice-tests-app/Default.aspx

Existen también webs gratuitas que ofrecen este servicio, aunque lógicamente los servicios que ofrecen no están tan ajustados al temario oficial como los ofrecidos por el (ISC)². Una de las webs que tiene más prestigio en este aspecto es la siguiente:

https://www.cccure.org/

¿Cuánto tiempo de preparación necesito?

Esta es otra pregunta que suele surgir al candidato al examen CISSP, y desgraciadamente no existe una respuesta única a la misma.

Lógicamente, el tiempo de preparación dependerá de cada candidato, de su preparación previa, del tiempo diario del que disponga para el estudio, de su experiencia en el mundo de las tecnologías y la seguridad, etc. No obstante, el tiempo de preparación recomendado iría de unos 3 meses para las personas más experimentadas, hasta un periodo de un año para personas más noveles en el sector.

¿Cómo realizo el examen?

Como se ha comentado anteriormente, el examen se realiza por ordenador en un centro autorizado VUE.

El examen está conformado por 250 preguntas tipo test, con 4 respuestas disponibles, de las que solo se debe escoger una. Las preguntas mal contestadas no descuentan puntos, por lo que es importante contestar todas las preguntas antes de finalizar el examen.

Se dispone de 6 horas para contestar las 250 preguntas, aunque el candidato puede realizar tantas pausas como considere necesarias, siempre que vaya acompañado de un responsable del centro VUE en ellas. Además, el candidato no podrá manejar dispositivos electrónicos durante el examen (incluidas las pausas del mismo), ni introducir comida o bebida en la sala del examen (a no ser que haya razones médicas justificadas que así lo requieran). Estos centros disponen de cámaras de seguridad que monitorizan las acciones del candidato en todo momento, con lo que si se intenta consultar apuntes, manuales, etc., dicha acción sería identificada al momento, y se invitaría al candidato a abandonar el examen por intento de copia.

Otras medidas especiales de cada uno de estos centros

Además, lógicamente el candidato perdería el derecho a la realización del examen en esa convocatoria.

Una vez el candidato ha finalizado el examen, éste lo debe indicar al software (es importante estar seguro de que todas las respuestas están correctamente contestadas antes de realizar dicha acción, ya que no hay vuelta atrás), y en unos segundos se le indica al candidato por pantalla si los resultados del examen han sido satisfactorios, o si por el contrario, lo ha suspendido.

La puntuación del examen va de 0 a 1000 puntos, siendo necesario un total de 700 puntos para aprobar el examen. No obstante, no todas las preguntas ponderan de la misma forma, y no se informa al candidato de las ponderaciones para cada pregunta, por lo que es muy difícil conocer los resultados del examen antes de que estos sean validados e indicados por el software.

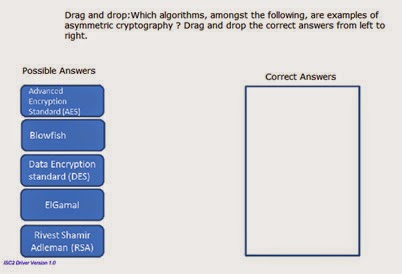

Desde principios del 2014, se ha incluido un nuevo formato para algunas de las 250 preguntas, llamado “Drag and Drop”, o Arrastrar y Soltar. En dichas preguntas, se indica al candidato de forma gráfica un problema, que debe ser resuelto con el arrastre de alguna de las partes de la representación gráfica a un punto determinado del mismo.

Vemos un ejemplo de dichas preguntas a continuación:

Se pueden consultar más ejemplos de este nuevo tipo de preguntas en el siguiente enlace:

https://www.isc2.org/innovative-cissp-questions/Default.aspx

Este nuevo formato de preguntas puede asustar al candidato en un inicio, por el desconocimiento del mismo. No obstante, hay que tener claro que los conocimientos evaluados por el examen son los mismos en todos los tipos de preguntas, por lo que si un candidato se encuentra preparado para las preguntas tipo test, no debería tener problema en enfrentarse a las preguntas de “Drag and Drop”.

¿Y si suspendo?

El candidato al CISSP puede presentarse hasta un máximo de 3 convocatorias de examen al año, siguiendo la siguiente política:

- Al suspender por primera vez, el candidato debe esperar un mínimo de 30 días antes de volver a presentarse.

- Al suspender por segunda vez, el candidato debe esperar un mínimo de 90 días antes de volver a presentarse.

- Al suspender por tercera vez, el candidato debe esperar un mínimo de 180 días antes de volver a presentarse.

- Si se suspende por cuarta vez, se repite el proceso como si se tratara del primer suspenso.

¿Cómo aplico para la certificación?

Una vez se ha pasado satisfactoriamente el examen, el siguiente paso es aplicar para la obtención de la certificación. Recordemos aunque pueda parecer lógico, que antes de realizar esto el candidato no está certificado, y por tanto, no puede utilizar el título de CISSP con solo haber pasado el examen.

Para aplicar para la certificación, se debe disponer de una experiencia laboral de un mínimo de 5 años, relacionado con un mínimo de dos de los diez dominios abarcados por la certificación.

El candidato puede sustituir uno de estos 5 años, demostrando que ha realizado un grado superior de un mínimo de 4 años, o bien demostrando que es poseedor de alguna de las certificaciones aprobadas por el (ISC)² para tal efecto. No obstante, al hacer esto, seguirá requiriendo un mínimo de 4 años de experiencia laboral relacionada con los dominios del CISSP.

En el siguiente enlace se puede consultar la política relativa a la sustitución de un año de experiencia profesional comentada, con el listado de los certificados aprobados por el (ISC)² para ello:

https://www.isc2.org/credential_waiver/default.aspx

Si el candidato no dispone de la experiencia profesional necesaria para solicitar la certificación en el momento de superar el examen, se puede asociar al (ISC)² mientras la obtiene. Recordemos que una vez aprobado el examen, el candidato dispone de 9 meses para solicitar la certificación o bien para asociarse al (ISC)². En caso contrario, el candidato perdería la validez del examen realizado, y en caso de desear obtener la certificación en un futuro, se debería volver a presentar al examen y pasarlo satisfactoriamente.

Una vez se dispone de la experiencia necesaria, el próximo paso es obtener la aprobación de otro miembro con la certificación CISSP vigente. Dicho miembro deberá aceptar la responsabilidad de confirmar que el candidato al CISSP dispone de la experiencia profesional para la obtención del certificado. En caso que no se tenga contacto con ningún profesional con la certificación CISSP vigente, hay que indicarlo al (ISC)², que establecerá un procedimiento adicional para comprobar que el candidato dispone de la experiencia reportada.

El siguiente paso será rellenar un formulario de admisión, que irá firmado tanto por el candidato como por el profesional con el CISSP vigente.

Este formulario puede ser encontrado en el siguiente enlace:

https://www.isc2.org/uploadedFiles/Certification_Programs/endorsement.pdf

Una vez completado, deberá ser enviado al (ISC)² a través de correo electrónico, correo postal o fax a la siguiente dirección:

Correo electrónico: programs@isc2.org

Fax: 727-786-2989

Correo postal:

(ISC)² Programs

Attn: Endorsements

311 Park Place Blvd, Suite 400

Clearwater, FL 33759 USA

Una vez recibida la petición, el (ISC)² emitirá una confirmación de recibo, y aprobará la petición del candidato al cabo de unas cinco o seis semanas desde ese momento. Si el proceso es correcto, se notificará al candidato después de dicho tiempo que su aplicación ha sido correcta, y se enviará al candidato el certificado por correo postal.

Más información sobre el proceso de solicitud de la certificación puede ser encontrada en el siguiente enlace:

https://www.isc2.org/uploadedFiles/Certification_Programs/endorsement.pdf

¿Cómo mantengo la certificación?

Una vez obtenida la certificación, no hay que olvidar que es necesario realizar un mantenimiento anual de la misma. Una de las acciones relacionadas con este aspecto es pagar unas tasas anuales, de un total de 85 dólares americanos.

Además, también se deben obtener y reportar un mínimo de 120 CPE (Continuing Professional Education) en un periodo de tres años, con un mínimo de 20 CPE anuales.

Reportar CPE es la manera de demostrar al (ISC)² que el profesional se encuentra activo en cuanto a las nuevas consideraciones relacionadas con el sector, y se basa en realizar acciones como elaborar artículos relacionados con alguno de los dominios de CISSP, asistir a seminarios o conferencias, la lectura de libros determinados, etc. Por regla general, un CPE suele corresponder a una hora de tiempo dedicada a una de estas actividades. De manera aleatoria, el (ISC)² realiza auditorías de los CPE reportados por los profesionales certificados en el último año, con lo que se deben conservar evidencias de las actividades realizadas para la obtención de los CPE, y hacerlas llegar al (ISC)² en caso que sea solicitado.

El detalle sobre las políticas relacionadas con el reporte de CPE puede ser consultado en el siguiente enlace:

https://www.isc2.org/uploadedFiles/%28ISC%292_Member_Content/CPEs/cpe_guidelines.pdf

Conclusiones

Con la lectura de este artículo, el candidato a la certificación CISSP debería tener un mapa de ruta bastante claro sobre el proceso de obtención de la misma, así como ser conocedor de los detalles de cada una de las etapas del proceso.

Los pasos para la obtención de dicha certificación que se han detallado en el artículo son los siguientes:

El camino es largo y costoso, pero para los profesionales de la seguridad de la información, la recompensa sin duda merece todo el esfuerzo empleado. Ahora solo queda lo más difícil… Ponerse con ello!

Autor: Guillem Fàbregas - CISA, CISM, PCIP

Departamento de Consultoría.