OWASP TOP 10 es un documento técnico que resume los riesgos más críticos para la seguridad de aplicaciones web a nivel mundial.

Se construye con datos de cientos de miles de aplicaciones, aportados por múltiples proveedores de seguridad y la comunidad OWASP.

No es una norma legal, sino un modelo y baseline para que desarrolladores, CISOs y equipos de Ciberseguridad prioricen esfuerzos.

Desde su primera publicación, OWASP ha consolidado el Top 10 como una guía práctica tanto para equipos técnicos como para responsables de negocio. Históricamente, el documento ha sido actualizado en los años 2003, 2004, 2007, 2010, 2013, 2017, 2021 y ahora 2025, convirtiéndose en un termómetro fiable de las amenazas reales que afectan a las aplicaciones web a lo largo del tiempo.

Actualmente, OWASP busca mantener un ciclo de actualización aproximado de 3 a 4 años, un equilibrio deliberado entre estabilidad y relevancia. Este enfoque permite que el Top 10 siga siendo una base sólida para políticas de seguridad, programas de formación, auditorías y cumplimiento normativo, sin quedar desfasado frente a la rápida evolución de las técnicas de ataque y las nuevas superficies de exposición.

Beneficios del OWASP Top 10

El proceso de elaboración del OWASP Top 10 se apoya en una combinación de datos empíricos y experiencia práctica. Se analizan millones de resultados provenientes de escaneos automáticos, pruebas de penetración, programas de bug bounty y reportes reales de incidentes de seguridad. A esto se suma la contribución directa de la comunidad global de profesionales de seguridad, que aporta contexto, validación y criterio experto.

Entre los principales beneficios aparecen:

✔️ Alinea a toda la organización (desarrolladores, administradores de sistemas, seguridad, negocio) alrededor de un lenguaje común sobre riesgos críticos para la organización en materia de ciberseguridad.

✔️ Sirve como checklist mínimo para requisitos de seguridad en SDLC, pruebas, auditorías y cumplimiento (clientes piden “sin OWASP Top 10 críticos”).

✔️ Ayuda a priorizar. En vez de intentar cubrir “todo”, se gestiona primero lo que genera más impacto real según datos globales.

✔️ Es gratuito, abierto y mantenido por una comunidad global, lo que lo hace especialmente relevante para empresas pequeñas y medianas.

Ejemplo de uso típico. Una Fintech adopta el OWASP Top 10 como lista base de requisitos en user stories, criterios de aceptación de seguridad y pruebas de pentesting antes de salir a producción.

Nueva versión "OWASP Top 10 2025"

El OWASP Top 10 2025 representa la nueva edición del principal estándar de referencia mundial sobre los 10 riesgos más críticos en la seguridad de aplicaciones web. Esta actualización llega para reflejar con mayor precisión cómo se desarrollan, despliegan y atacan las aplicaciones modernas en 2025, en un contexto marcado por arquitecturas cloud, microservicios, APIs expuestas, automatización, inteligencia artificial y ciclos de desarrollo cada vez más acelerados.

Gracias a este enfoque, el Top 10 no es una lista estática. En cada edición se ajustan los rankings, se fusionan categorías cuando los vectores de ataque convergen, y se incorporan nuevas amenazas cuando las tendencias del mundo real así lo exigen. El resultado es un documento vivo, alineado con la forma en que hoy se comprometen las aplicaciones y con los riesgos que realmente generan impacto técnico, operativo y reputacional para las organizaciones.

La lista del 2025 (versión RC), y a diferencia del 2021, incluye:

A01: Pérdida de control de acceso (Broken Access Control).

A02: Mala configuración de seguridad (Security Misconfiguration).

A03: Fallos en la cadena de suministro de software (Software Supply Chain Failures).

A04: Fallos criptográficos (Cryptographic Failures).

A05: Inyección (Injection).

A06: Diseño inseguro (Insecure Design).

A07: Fallos de autenticación (Authentication Failures).

A08: Fallos de integridad de software o datos (Software or Data Integrity Failures).

A09: Fallos de registro y alerta (Logging & Alerting Failures).

A10: Manejo inseguro de errores y condiciones excepcionales (Mishandling of Exceptional Conditions).

Imagen fuente: https://owasp.org/Top10/2025/0x00_2025-Introduction/

A01 – Pérdida de control de acceso (sigue #1)

▪️Mantiene el puesto 1 porque prácticamente todas las aplicaciones analizadas muestran algún fallo

de control de acceso (3.7% de incidencia media, 40 CWEs mapeadas).

▪️OWASP nos dice explícitamente que sigue siendo el riesgo más serio, porque muchas

organizaciones aún no logran un modelo de autorización robusto, centralizado y contextual.

▪️Aquí se consolidan CWEs como exposición de información y también SSRF (CWE 918), de modo que

absorbe parte de lo que antes era A10 en 2021.

A02 – Mala configuración de seguridad (sube en importancia)

▪️Pasa a A02 porque los datos muestran mucha incidencia de errores de configuración en cloud,

contenedores, proxies, WAF, buckets, etc.

▪️El cambio refleja que hoy explotar una misconfig es a menudo más fácil y rentable para un atacante

que encontrar un zero day complejo.

▪️Las organizaciones están automatizando despliegues (IaC, pipelines) y cualquier mala plantilla, rol o

policy mal definida se replica masivamente, elevando el impacto de esta categoría.

A03 – Fallos en la cadena de suministro de software (categoría nueva)

▪️Es nueva en 2025 y nace como expansión de “Componentes vulnerables y obsoletos” de 2021, pero

ahora abarca toda la cadena: dependencias, repos, build, CI/CD y distribución.

▪️Se crea porque los ataques a la cadena de suministro (paquetes maliciosos, repos comprometidos,

imágenes de contenedor envenenadas, pipelines backdooreados) se han convertido en una de las

vías de ataque más críticas.

▪️OWASP decide darle categoría propia para obligar a ver esto como un problema sistémico, no solo

“tengo una librería desactualizada”.

A04 – Fallos criptográficos (baja algo en ranking relativo)

▪️Sigue en la lista, pero por debajo de “Fallos en la cadena de suministro de software” porque los

frameworks y servicios gestionados han mejorado defaults criptográficos (TLS, almacenamiento,

hashing).

▪️Aun así, los datos muestran un volumen significativo de errores: protocolos inseguros, claves

débiles, falta de cifrado en reposo o tránsito.

▪️OWASP le mantiene su propia categoría porque los fallos criptográficos siguen siendo devastadores,

pero reconoce que, en la práctica, otros problemas están causando más incidentes nuevos.

A05 – Inyección (desciende frente a otros riesgos)

▪️La inyección baja en ranking, no porque haya desaparecido, sino porque el uso masivo de ORMs,

frameworks y validaciones ha reducido, en buen porcentaje, su prevalencia en nuevas apps.

▪️Las pruebas siguen encontrando inyecciones (SQL, NoSQL, OS, LDAP, etc.), pero muchas se

pueden mitigar con controles estándar que ya son conocidos.

▪️OWASP reordena para reflejar que hoy, en términos de “novedad” y riesgo emergente, que “Mala

Configuración” y Fallos en la cadena de suministro de software” pesan más que las inyecciones

clásicas.

A06 – Diseño inseguro (baja en puesto pero no en importancia)

▪️Baja un poco en el orden, pero el mensaje oficial es que el diseño inseguro sigue siendo una de las

causas raíz detrás de casi todas las demás categorías.

▪️Se centra en problemas que no son simples bugs de implementación, sino decisiones de

arquitectura: modelos de amenaza inexistentes, falta de separación de dominios, flujos de negocio

abusables.

▪️OWASP mantiene la categoría porque sin un buen diseño, las mitigaciones técnicas son parches;

simplemente ajusta su posición relativa frente a riesgos más cuantificables como misconfig o

supply chain.

A07 – Fallos de autenticación (reajustada, mismo foco)

▪️Es la evolución de “Fallos de Identificación y Autenticación” 2021, con enfoque actualizado hacia

MFA, sesiones, tokens, federación y flujos modernos de login.

▪️Su posición refleja que muchos incidentes siguen empezando por credenciales débiles, sesiones

hijackeadas, MFA mal configurado o bypasses en flujos de autenticación.

▪️No sube a top 3 porque el impacto agregado de misconfig y supply chain está resultando más crítico

a escala, pero sigue siendo fundamental.

A08 – Fallos de integridad de software o datos (se mantiene y se refuerza)

▪️Mantiene la esencia de 2021, centrada en integridad de código y datos (firmas, actualizaciones de

software, repositorios, serialización insegura).

▪️Se diferencia de A03, que ésta se enfoca en todo el ecosistema y ciclo de suministro; A08 se enfoca

en garantizar que lo que se ejecuta y almacena no se ha manipulado.

▪️Permanece como categoría propia porque los fallos de integridad habilitan ataques de gran alcance,

incluso cuando no hay “vulnerabilidad” clásica, sino abuso de confianza.

A09 – Fallos de registro y alerta (ligero reajuste)

▪️Evoluciona desde “Fallos en el Registro y Monitoreo” para resaltar que no es sólo registrar, sino

también alertar y detectar de forma efectiva.

▪️OWASP la mantiene porque muchos incidentes se agravan al no tener trazas adecuadas ni alertas

accionables, lo que impide respuesta y forense.

▪️El ranking indica que, aunque es clave para detección y respuesta, en el vector “entrada” del atacante

otras categorías tienen más peso.

A10 – Manejo inseguro de errores y condiciones excepcionales (categoría totalmente nueva)

▪️Es nueva en 2025 y agrupa problemas de manejo incorrecto de excepciones, errores, timeouts, fallos

de recursos, edge cases, etc.

▪️OWASP observa que muchas brechas y fallos de resiliencia vienen de cómo la app se comporta

cuando algo va mal: errores que exponen datos, fallos que dejan estados inconsistentes, “fail open”

que saltan controles.

▪️Antes estos problemas estaban dispersos en CWEs de “calidad”, pero ahora se elevan a categoría de

seguridad para reflejar que el software debe fallar en forma segura, no solo funcionar bien en el

“camino feliz”.

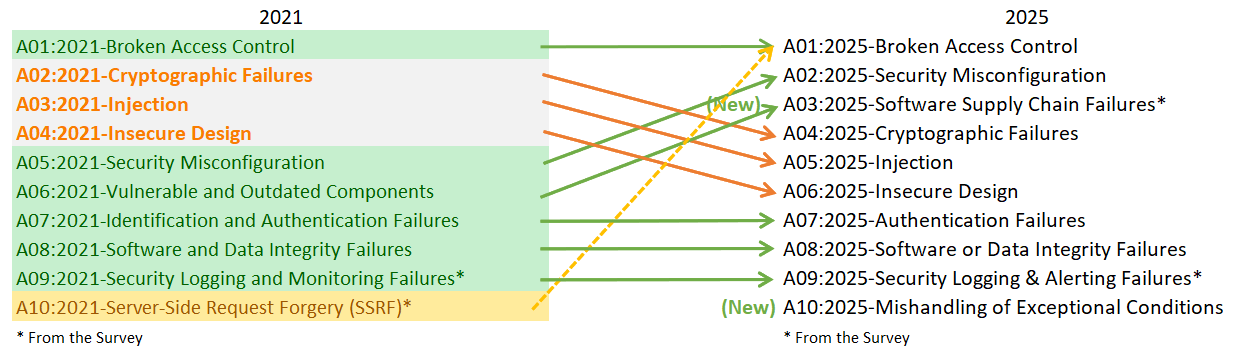

Tabla resumen: OWASP Top 10 2021 vs 2025

| Año | Rank | Categoría | Situación en 2025 |

| 2021 | A01 | Broken Access Control | Sigue como A01, mismo foco. |

| 2021 | A02 | Cryptographic Failures | Baja a A04. |

| 2021 | A03 | Injection | Baja a A05. |

| 2021 | A04 | Insecure Design | Baja a A06. |

| 2021 | A05 | Security Misconfiguration | Sube a A02. |

| 2021 | A06 | Vulnerable and Outdated Components | Se expande a A03 Software Supply Chain Failures. |

| 2021 | A07 | Identification and Authentication Failures | Reetiquetado como A07 Authentication Failures. |

| 2021 | A08 | Software and Data Integrity Failures | Evoluciona a A08 Software or Data Integrity Failures. |

| 2021 | A09 | Security Logging and Monitoring Failures | Se convierte en A09 Logging & Alerting Failures. |

| 2021 | A010 | Server-Side Request Forgery (SSRF) | Se consolida en otras categorías (p.ej. A01). |

| 2025 | A010 | Mishandling of Exceptional Conditions | Categoría nueva en 2025. |

Razones de fondo para cambiar cada cierto tiempo

El reordenamiento del OWASP Top 10 2025 no es arbitrario. Responde a cambios profundos en la forma en que se construye, se despliega y se ataca el software hoy en día.

En primer lugar, la tecnología ha cambiado. La adopción masiva de nube pública, contenedores, microservicios, APIs expuestas, pipelines CI/CD, cadenas de suministro complejas e incluso inteligencia artificial ha introducido nuevos vectores de ataque que simplemente no existían —o no eran relevantes— en ediciones como las de 2010 o 2013. La superficie de exposición actual es más amplia, distribuida y dinámica.

También ha cambiado el perfil del atacante. En lugar de centrarse únicamente en vulnerabilidades técnicas aisladas, hoy se priorizan ataques más eficientes y escalables, como el compromiso de la cadena de suministro, el abuso de accesos excesivos derivados de un mal diseño de roles, errores de configuración propagados por automatización y fallos de resiliencia que permiten evadir controles cuando el sistema entra en estados inesperados.

Por último, ha evolucionado la madurez de la industria. Problemas que en el pasado dominaban el panorama y hoy cuentan con controles bien conocidos, guías claras y soporte por defecto en frameworks modernos tienden a perder protagonismo. En su lugar, emergen riesgos más complejos y sistémicos que requieren un nuevo nivel de atención, gobierno y diseño de seguridad desde etapas tempranas.

En palabras del propio OWASP, el Top 10 debe entenderse como un baseline global, una referencia común para toda la industria. Sin embargo, cada organización debería construir y mantener su propio “Top N” interno, ajustado a su contexto, arquitectura y modelo de amenaza, y revisarlo con una frecuencia mayor para no quedarse atrás frente a un entorno de riesgos en constante evolución.

¿Cómo decide OWASP qué categorías suben o bajan?

El proceso de decisión detrás del OWASP Top 10 no es puramente automático ni basado únicamente en estadísticas. El propio proyecto lo define como “data informed, pero no ciegamente data driven”. Esto significa que, si bien se apoya en grandes volúmenes de datos provenientes de pruebas de seguridad, reportes de CVEs, mapeos de CWEs y herramientas automatizadas, estos datos no son el único criterio.

En una primera fase, OWASP analiza y rankea aproximadamente 12 categorías candidatas utilizando métricas como frecuencia, prevalencia e impacto observado. Sin embargo, el proceso no termina ahí. Se reserva explícitamente espacio para que al menos dos categorías puedan ser promovidas por la comunidad, incluso si los datos cuantitativos aún no reflejan una explosión clara en los resultados de escaneo o en los repositorios públicos.

Este enfoque existe por una razón clave: los datos siempre miran al pasado. Las estadísticas muestran lo que ya ocurrió, pero no necesariamente lo que está emergiendo. Por eso, OWASP complementa el análisis con una encuesta global a profesionales en terreno —pentesters, equipos de AppSec, arquitectos de seguridad— que viven día a día los ataques reales y detectan patrones antes de que se vuelvan masivos o fácilmente medibles.

La consecuencia directa de este modelo es importante de entender: una categoría puede subir, bajar o incluso entrar como nueva, aunque no sea la que acumula el mayor número absoluto de vulnerabilidades. Si la comunidad la percibe como crítica, estratégica o con alto potencial de impacto futuro, OWASP le da visibilidad para anticiparse al problema en lugar de reaccionar tarde.

Este equilibrio entre datos históricos y criterio experto es lo que mantiene al OWASP Top 10 como una referencia viva, relevante y alineada con la realidad operativa de la seguridad de aplicaciones modernas.

En este contexto, el OWASP Top 10 2025 deja un mensaje claro: la seguridad web ya no se juega únicamente en una línea de código mal escrita, sino en decisiones de diseño, configuraciones, dependencias y cómo reaccionan las aplicaciones cuando algo falla. Entender esta evolución no es solo una cuestión técnica, sino estratégica.

Ahora si el objetivo es evaluar la seguridad real de tus aplicaciones conforme al OWASP Top 10 2025, en Internet Security Auditors realizamos pentesting web actualizado, enfocado en los riesgos que hoy están generando incidentes reales como son: control de acceso, configuraciones cloud, cadena de suministro, diseño inseguro y fallos de resiliencia, entre otros.

Nuestros servicios no se limitan a ejecutar escáneres o marcar checklists ya que analizamos las aplicaciones tal como las atacaría un adversario real, alineando cada hallazgo con OWASP, impacto de negocio y recomendaciones técnicas claras para mitigación.