Mecanismos de seguridad de la información

A lo largo de los últimos años y, cada vez más, se observan los aspectos de la seguridad de la información como un tema relevante y necesario en el mundo personal y profesional. Cuando se hace referencia a estos aspectos, se acostumbra a tener en cuenta típicamente:

- la identificación: que identifica de forma exclusiva a una persona o un usuario en un sistema o en una aplicación.

- la autenticación: que asegura que una persona o un usuario de un sistema o de una aplicación es quien dice ser.

- la autorización: que protege los recursos importantes de un sistema de información, limitando el uso de los activos a únicamente aquellas personas que se encuentran autorizadas.

- la confidencialidad: que protege a la información para que no pueda divulgarse sin la debida autorización.

- la integridad: que protege a los datos de su modificación de forma no autorizada.

- la disponibilidad: que asegura que los datos son accesibles cuando sean necesarios.

- la auditoría: que registra y comprueba sucesos para detectar intentos o sucesos de actividades sospechosas o no autorizadas.

Para implementar los servicios y dar soporte a estos aspectos, es necesario disponer de una serie de mecanismos de seguridad en los sistemas de información mediante herramientas y métodos técnicos. Algunos de ellos pueden ser:

- el cifrado: que permite la transformación de los datos de forma que no sean legibles sin las correspondientes claves de descifrado. Los hay de muchos tipos: simétricos, asimétricos, por bloques, etc.

- las firmas digitales: que identifican a la persona que ha emitido cierta información, garantizando la validez, la no edición y el no repudio de la persona firmante.

- los certificados digitales: que identifican a una persona en internet, bajo el visto bueno de una Autoridad Certificadora.

- los resúmenes de los mensajes: que convierten cualquier bloque de cualquier longitud de datos en una nueva serie de caracteres de longitud fija.

- las infraestructuras de claves públicas (PKI): que crean, administran, distribuyen, usan, almacenan y revocan certificados digitales.

Todos estos mecanismos han ido evolucionando así como las capacidades de los sistemas de información, por lo que aquellos que basaban su seguridad en unas capacidades computacionales de un momento concreto en el tiempo y, a medida que se han ido descubriendo técnicas para romper su seguridad, han ido quedando obsoletos y se consideran mecanismos inseguros.

La seguridad de nuestro día a día en los sistemas de información y en las redes se sustenta, principalmente, en estos mecanismos de seguridad y, por tanto, tiene un impacto superlativo el hecho de que se vean comprometidos cuando los ordenadores empiezan a ser mucho más potentes. Llegados a este momento deberíamos preguntarnos si las capacidades teóricas que promete la computación cuántica comprometen la seguridad de los mecanismos actuales.

La computación cuántica

Vayamos paso por paso y adentrémonos primero en la computación cuántica.

Para poder comprender qué son las computadoras cuánticas se debe conocer previamente dos aspectos fundamentales, como lo son las unidades más pequeñas de información que se tratan en los distintos sistemas:

- En la computación tradicional, el bit se define como “Unidad de medida de cantidad de información, equivalente a la elección entre dos posibilidades igualmente probables”, habitualmente representadas con el cero y el uno.

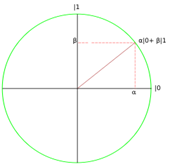

- En la computación cuántica, el quantum bit o q-bit se puede definir como un vector de módulo 1 que combina tanto los estados básicos cero y uno, como la superposición de ambos. Si pensamos de forma simplificada en un plano bidimensional, podríamos verlo como el mostrado en la siguiente imagen. Aunque también se representa en el espacio vectorial complejo en forma de esferas de Bloch. [4]

Ahora sí, se puede entender que las computadoras cuánticas se definen como:

“ Aquellas que utilizan las leyes de la mecánica cuántica para almacenar y manipular la información. A diferencia de las computadoras tradicionales que manipulan bits de información (ceros y unos), las computadoras cuánticas manipulan los llamados quantum-bits (q-bits), los cuales pueden estar en estado cero o uno, pero también en una superposición de ambos estados.” [1][5]Es decir, que en una computadora tradicional con n bits, la cantidad de información que contiene un estado concreto de la máquina es igual a n bits:

Pero en una computadora cuántica con n q-bits cada uno de los estados concretos de la máquina corresponde a una combinación de todas las posibles colecciones de n ceros y unos con un coeficiente complejo. Por ello la cantidad de información que contiene un estado concreto puede llegar a ser de 2 n.

Si se compara la cantidad de información de un estado concreto de ambos tipos de máquinas dado el aumento de 1 bit en cada una, obtendríamos que en las computadoras tradicionales el aumento de la información es de n+1, mientras que en las cuánticas puede llegar a ser de 2 n+1.

Esta característica es aprovechada permitiendo acelerar exponencialmente la velocidad del cálculo para cierto tipo de problemas.

Algunos de los tipos de problemas en los que son especialmente buenas las computadoras cuánticas es en la resolución de algoritmos de clave pública, por ejemplo: RSA, criptografía de campo finito, criptografía de curva elíptica -utilizada por Bitcoin-, TLS, etc. Por otro lado se pueden aprovechar menos sus características en algoritmos de clave simétrica como el AES.

Problemas de la computación cuántica en los sistemas actuales

Desde el punto de vista de la seguridad de la información, las capacidades exponenciales que se han explicado frente a la computación tradicional pueden generar que los mecanismos de seguridad que se usan en la actualidad dejen de ser efectivos. Esto alza riesgos potenciales muy elevados en sistemas de información de todo tipo, por ejemplo: sistemas bancarios, sistemas financieros, codificación de misiles balísticos, cifrado de almacenamiento de datos y certificados digitales.

Se calcula que un computador cuántico de 2500 q-bits lógicos sería capaz de romper el cifrado de RSA 2048 en unas horas [3]. Aunque algunos presumen altamente improbable disponer de tal capacidad de computación cuántica en los próximos 10 años, recientemente IBM ha presentado ya su modelo Osprey con 433 q-bits y ha puesto a disposición su hoja de ruta, que marcaría el año 2025 como la salida de su modelo Kookaburra con más de 4158 q-bits [2].

Por ello es muy importante empezar a tratar de poner solución a este nuevo problema lo más pronto posible.

Mecanismos de protección frente a la computación cuántica

Y a problemas cuánticos, soluciones cuánticas. Ya se está trabajando en la criptografía pos-cuántica que trataría de resolverlo, pero el tiempo para su desarrollo y adopción es un factor clave para evitar la posibilidad de un desastre de seguridad y privacidad.

Un escenario en el que estos mecanismos alternativos de seguridad no se hayan desarrollado y en el que la computación cuántica ya se observe como una alternativa comercial viable podría exponer información que se ha pensado para mantenerse confidencial durante muchos años.

En previsión de esta posibilidad, se puede asumir que los ciberdelincuentes siempre se encuentran en una fase de recolección de datos, incluso los que no los pueden explotar hoy en día, por si llegado el momento les pueda llegar a ser útil.

Conclusiones

La era de la computación cuántica entraña, como muchas veces pasa, promesas de aplicaciones excepcionales que supuestamente permitan avances científicos inimaginables, sin embargo, también llevan asociado el riesgo de que dichos avances puedan ser utilizados con finalidades poco éticas.

Desde el punto de vista de los usuarios y los profesionales de la seguridad de la información, debemos esforzarnos, día a día, en seguir apostando por la adopción de medidas de seguridad a nuestro alcance y promoviendo los cambios necesarios para que, llegado el momento, la posibilidad de unas capacidades computacionales extraordinarias no pongan en riesgo la seguridad de la información de la que somos responsables.

Referencias

[1] Collège de France. (26 de mayo de 2021). Collège de France.

Obtenido de https://www.college-de-france.fr/actualites/ecosysteme-de-informatique-quantique-est-en-train-de-naitre

[2] IBM. (9 de Noviembre de 2022). IBM Unveils 400 Qubit-Plus Quantum Processor and Next-Generation IBM Quantum System Two.

Obtenido de https://newsroom.ibm.com/2022-11-09-IBM-Unveils-400-Qubit-Plus-Quantum-Processor-and-Next-Generation-IBM-Quantum-System-Two

[3] Marañón, G. Á. (8 de Enero de 2019). Telefónica Tech - Blog Think Big.

Obtenido de https://empresas.blogthinkbig.com/ordenadores-cuanticos-hallazgo-ciberseguridad/

[4] Palmer, T. (15 de Abril de 2020). Discretization of the Bloch sphere, fractal invariant sets and Bell’s theorem.

Obtenido de https://royalsocietypublishing.org/doi/10.1098/rspa.2019.0350#

[5] Raphael, J. J. (1 de Septiembre de 2022). Isaca Journal.

Obtenido de https://www.isaca.org/resources/isaca-journal/issues/2022/volume-5/against-the-quantum-threat-selective-compatibility

Autor: José Antonio Prieto - CISA, ISO 27001 L.A., SFPC, CDPSE

Dpto. de Consultoría