Otro año más hemos tenido la oportunidad de asistir a la última edición del congreso No cON Name el congreso público de seguridad más longevo de España (nacido en 1999, en Palma de Mallorca), en una edición especial de nuevo en formato presencial después de 2 años de espera. Durante el discurso de apertura, la organización dio las gracias a los más de 150 asistentes, así como a todos los ponentes por su participación consolidando la apuesta internacional del congreso. También puso en valor el papel i el esfuerzo de todos los voluntarios por hacerlo posible, así como a la Biblioteca Jaume Fuster por acogerles i permitirles hacer uso de su espacio.

A continuación, podéis encontrar un resumen de las presentaciones que se llevaron a cabo durante dos jornadas:

Viernes 25 de Noviembre

"Common TTPs of modern ransomware" (Marc Rivero)

Marc empezó su charla introduciendo las tácticas, técnicas y procedimientos (TTP) comunes de las familias de ransomware más extendidas hoy en día, destacando la importancia de analizar el contexto alrededor de las cifras de las estadísticas. Así como la tendencia a la presencia de un número menor de muestras únicas, reutilizando código para producir versiones con las que monetizar nuevas campañas.

Destacando a su vez como principal problema la amplitud de las superficies de ataque, el no escaneo periódico del parque de sistemas expuesto públicamente por parte de las empresas, y la no segmentación de la red interna, permitiendo el movimiento lateral de los atacantes una vez han logrado acceso.

Posteriormente incidió en el actual grado de profesionalización, similar al de las empresas, y nivel de industrialización del modelo de los operadores de ransomware, afiliados y access brokers que permiten la escalabilidad del negocio y la generación de un amplio margen de beneficios. Destacando la actual tendencia de ataque a empresas en vez de a usuarios finales debido a sus tasas más altas de pago de rescates, así como a la reducción del uso de Bitcoin para el cobro de rescates, optando por otros tipos de monedas o sistemas de pagos anónimos.

Finalmente, Marc recomendó la revisión del informe completo de Kaspersky Common TTPs of modern ransomware, así como el uso del framework MITRE ATT&CK para ordenar las diferentes tácticas y técnicas de los atacantes, poder evaluar las áreas no cubiertas y poder centrar los esfuerzos en lo más importante.

"Developer in a digital crosshair, 2022 ed." (Mateusz Olejarka)

Mateusz inició su charla presentando la tipología de ataque a los desarrollos de código diferenciando entre aquellos centrados en las librerías, las herramientas de código y en la infraestructura.

Respecto a las librerías destacó el uso de ataques de typosquatting, dependency confusion y de toma de control de las cuentas de los mantenedores de código de las plataformas de desarrollo, recomendando aumentar la concienciación respecto a los errores tipográficos, el uso fuentes oficiales y de herramientas de detección de dependencias maliciosas, así como la habilitación del doble factor de autenticación (2FA) para las cuentas de los mantenedores de código.

En relación a las herramientas de código destacó los ataques a los gestores de paquetes recordando que no se limitan únicamente al principal utilizado, si no a todos aquellos que a su vez hagan uso alguno de los paquetes utilizados, recomendando revisar las dependencias de software, y no descargar y ejecutar scripts/paquetes directamente de Internet sin verificar sus firmas de código.

Finalmente, respecto a la infraestructura recomendó mantener su inventariado, especialmente de aquello ubicado en la nube, deshabilitar/apagar los servicios no utilizados, establecer configuraciones seguras, y actualizar y monitorizar frecuentemente los sistemas.

"Malware emulation with scemu" (Jesús Olmos)

Para acabar la mañana, Jesús empezó su charla presentando las diferencias entre los métodos de análisis de malware estático y dinámico mediante sandboxes, y la emulación de malware, destacando el peligro del primero de que se produzca un escape de la máquina virtual, no presente en el segundo debido a que el código no es realmente ejecutado.

Posteriormente presentó el desarrollo de su librería y a la vez herramienta de emulación de malware scemu disponible en GitHub. Destacando entre las principales dificultades encontradas durante el desarrollo del emulador, las relativas a la falta de documentación del fabricante Intel y la existencia de indefiniciones para poder implementar ciertos comportamientos del procesador, etc.

Finalmente, realizó una demostración de la emulación de varios ejemplos de malware de actualidad, así como de las diversas y completas funcionalidades de tracking, debugging, etc del emulador tanto en su modalidad de uso como librería o herramienta.

"Inside the Halls of a Criminal Business" (David Sancho)

En esta ocasión, David Sancho nos habla sobre las empresas o negocios que se dedican a la creación de malware (sobre todo Ransomware), obteniendo beneficio directo de estos, promoviéndolos e, incluso, creando publicidad y campañas de marketing para atraer a otros Hakers o ciberdelincuentes. Dichas empresas son las encargadas de la creación de determinados Ransomwares, los cuales ofrecen como servicio (RaaS Ransomware as a Service), en este artículo, basado en su charla en la NoConName, haremos un repaso de éstas.

Primeramente, y para mejorar nuestra protección, David nos da un par de consejos para sobrevivir a dichos ataques, como disponer de los datos de backup en otra ubicación de dónde se almacenan los datos del negocio (Otra CPD en otra ciudad y/o, si puede ser, en otro país) para evitar perder dichos datos si un malware nos afecta y, la considerada más importante, formar y concienciar a los empleados sobre cómo manejar los datos que trabajan en su día a día de forma segura y empleando metodologías que eviten crear agujeros de seguridad. (ISO27001, ENS, COBIT, NIST, etc)

A continuación, nos hace una breve explicación sobre cómo funcionan las empresas ciberdelincuentes o que ofrecen RaaS y su modelo de negocio.

Antes de nada, cabe recordar que estas empresas criminales son legales en ciertos países como Rusia o Corea del Norte (entre otros) y no dejan de ser empresas como la tuya o la mía, que varían en función del tamaño pero que tienen como objetivo de negocio vender servicios basados en Ransomware. Dichos servicios disponen de todas las ventajas y acompañamientos como cuando contratamos un servicio nosotros a un proveedor (SLA, soporte a cliente, consultoría, acompañamiento, seguimiento de resultados, etc).

Como hemos comentado, estas empresas pueden variar en función de su tamaño (más o menos trabajadores/recursos/sedes) pero su base es muy parecida:

- Departamento de IT para los servicios internos

- Departamento de desarrolladores para crear/adaptar los ransomwares

- Departamento comercial, con comerciales especializados en que los atacados (víctimas) realicen el pago solicitado mediante la negociación y utilizando el miedo y la extorsión.

- Departamento de soporte al cliente con especialistas en consultoría para aconsejar cómo obtener los mejores resultados y/o en caso de necesidad de soporte/reparación por mal funcionamiento del malware (Sí, aunque parezca mentira, pero sí)

- Departamento de Marketing, uno de los más importantes, dado que se dedican a buscar asociados (ciberdelincuentes a sueldo que aporta accesos o ‘manos remotas’), uno de los puntos clave de esta estructura criminal.

- Otros departamentos comunes, Operaciones, RRHH, Logística, etc.

- Estas empresas buscan el beneficio a través de un porcentaje del dinero sustraído/extorsionado en el ataque, acostumbra a ser del 1 al 10%.

Para ilustrar todo esto, David nos aporta un ejemplo de una empresa ubicada en San Petersburgo, Rusia, y que se dedica a dichos servicios criminales, estas son sus características:

- Empresa registrada y legalizada en Rusia

- Dispone de 2 sedes en San Petersburgo por las cuales paga 26000$/mes (aprox)

- Invierte unos 165.000$/mes en sueldos de empleados, los desarrolladores, por ejemplo, ganan unos 2.000$ al mes, paga más que razonable si recordamos que el sueldo medio de este país es de unos 753,55$/mes (datos obtenidos de Preciosmundi.com).

- Dispone de incentivos para los trabajadores como Empleado del mes, Programas de incentivos, etc.

"Building Threat Int. from the malware network protocol" (Albert Priego)

En esta conferencia, Albert nos da una explicación de los principales malwares orientados a la banca, distribuidos a través de grupos APT que se benefician de la información robada o 'secuestrada'.

El principal troyano bancario y el más activo se llama Hydra, se tiene constancia de él desde 2017 y se vende como un loader que dispone de panel de control con la monitorización y estado de las víctimas, sus principales funcionalidades, entre otras, son:

- Robo de credenciales (para su posterior venta)

- Robo de SMS

- Envío de SMS (Smishing)

- Screen Mirroning del puesto de trabajo

- Creación de usuarios falsos para entrar al banco

- Permite conexión con TOR

- Permite el uso de proxys para evitar ser detectado

Este troyano dispone de 3 reglas básicas de Tracking (entre otras), Tor Rule (para conexiones con TOR), DNS Rule (para modificaciones de DNS y desvíos de clientes a la web falsa) y /OPT/mirrors RULE (para la captura de pantalla, entre otras).

"Container Escape: All you need is cap" (Ilan Sokolovsky, Eran Ayalon)

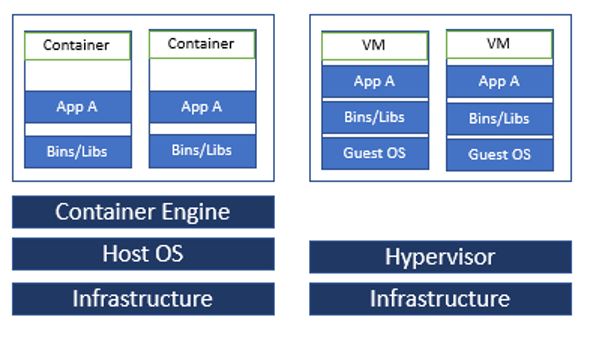

En esta demostración, Ilan y Eran nos muestran un ‘juego de hackers’ para conseguir salir de un container, y ¿qué es un container y qué lo diferencia de una VM?

Un contenedor o container es una unidad estándar de software que empaqueta el código y todas sus dependencias para que la aplicación se ejecute de forma fiable y rápida de un entorno informático a otro y no dispone de OS dentro del container, sino que comparten el OS del host que les proporciona los recursos, a diferencia de una VM la cual dispone de OS en la propia virtualización, por ello, una VM es un sistema más aislado al no compartir OS con el host y un container son varios sistemas (emulación de hardware) lo podemos ver mejor en el siguiente esquema.

Sábado 26 de Noviembre

"Development of Threat Intelligence platforms with the integrity of the security operation center" (Touhami Kasbaoui)

La primera charla trataba sobre la recolección de inteligencia de amenazas en un entorno parecido a un SOC. Entre ellos, usaba como plataforma Elasticsearch como propuesta para la recolección de datos por parte de un SIEM.

Durante la charla, mostró resultados de entornos reales. Esta charla también fue algo problemático, ya que por problemas de consulado (puesto que el ponente era de marruecos) no pudo asistir presencialmente, pero la organización pudo improvisar una presentación remota.

"Android Threats in Legitimate App Stores" (Tatyana Shishkova)

La segunda charla trataba sobre amenazas en aplicaciones legítimas a Android. La ponente trabaja en Kaspersky como analista de malware de sistemas Android y macOS, por lo que realmente tenía una experiencia profunda en el tema de su presentación. Empezó la charla con una serie de sugerencias para minimizar las amenazas que pueden entrar en un Android (mantener actualizado el sistema, las apps, descargar solo de la app store oficiales, etc). Partiendo de este punto, Su charla trataba sobre las amenazas que pueden entrar desde apps oficiales de la Play Store.

Entre algunos de los casos que exponía, se presentaba malware que provocaba pagar subscripciones de servicios de otras apps a través de diferentes técnicas. Habló de diferentes familias de malware (como "joker") y la manera de actuar de los criminales para introducir el malware en dichas apps. Primero crean una app legítima sin ninguna función maliciosa para captar usuarios reales (con fakereviews, publicidad, etc). Luego, con una actualización, introducen el malware de diferentes maneras, ya que el proceso de Play Store de análisis de malware no es el mismo para una app nueva que para una actualización (cosa que los criminales se aprovechan). En general, una charla interesante y sobre un tema que la organización quería presentar (malware de smartphones por los recientes casos de Pegasus).

"El compendio definitivo de ataques en Directorio Activo" (Jorge Escabas)

Después de una pausa, se dio paso a una charla sobre ataques a entornos con Active Directory. Básicamente, consistía en un resumen de diferentes ataques a través de protocolos, Kerberos y servicios. Con la cantidad de ataques y el tiempo proporcionado, no se profundizó con ejemplos reales, pero para las personas interesadas en introducción a este tipo de ataques, encontré realmente interesante la charla en el que el ponente ponía un poco de humor (por ejemplo, ni Microsoft sabe cómo funciona Kerberos o no es una vulnerabilidad, es una "feature"). Una charla algo técnica difícil de seguir si no se tienen conocimientos de AD.

"Radio Car Hacking, mejorando rolljam para ataques en entornos reales" (Joel Serna Moreno)

Antes de la pausa para comer, se dio la charla que más llama la atención de toda la No cONName, "Radio Car Hacking, mejorando Rolljam para ataques en entornos reales". Recuerdo al ponente Joel Serna presentar en otra Nocon sobre entornos Air Gap y prácticamente su nombre equivale a interesante. Aunque pueda parecer un temario complejo, Joel empezó con temario introductorio sobre radiofrecuencias y una demo en vivo con una simple alarma, mostrando como transmiten una señal que se repite para una simple alarma, por lo que se puede grabar y reproducir.

Luego, mostró su investigación con el tema de apertura de coches (sin mostrar modelos de coche por temas de seguridad) donde realizó reversing con las señales y, obviamente, era más complejo que una simple señal que se puede reproducir. Básicamente, consistía en una generación de códigos que, una vez usados, no se pueden volver a usar, por lo que o sabes el algoritmo de generación (cosa muy improbable) o interceptas una señal que no llega al coche, para así poder abrir el coche una vez.

Llegados a este punto, un analista creó el ataque llamado "Rolljam" donde consiste en inhibir la señal y recolectarla para luego usarla. En la demostración que realizó, no se podía aplicar en un caso real, ya que se debía manipular los dispositivos y una víctima lo vería.

Dicho esto, Joel programó sus dispositivos para que, una vez obtenida la seña, el dispositivo de inhibición se desactivara para que la víctima no sospechara. Mostró varios ejemplos con 3 coches diferentes, donde la lógica de los códigos era igual y podía abrir sin problema cuando la víctima intentaba abrir los coches. Obviamente, mostró unas demostraciones asombrosas, pero cabe recordar que esto es después de largas investigaciones y bajo su riesgo, ya que hay normativas que impiden la transmisión de señal en ciertas frecuencias, cosa que ha alertado al inicio de la charla. Sin duda, una charla muy instructiva y con una temática interesante.

"Reversing and Debugging EDRs to find vulnerabilities and strengths" (Alejandro Pinna)

Con el último tramo de ponencias, se empezó con una charla muy técnica sobre reversing de EDRs para encontrar vulnerabilidades. Aunque se hablaba de funciones a nivel de kernel y llegando a puntos donde se mostraba las funciones en ensamblador, el ponente intentó introducir el tema para la gente que no tenía tanto conocimiento con estos temas. Durante la charla, se mostró diferentes funciones del kernel que poseían vulnerabilidades y hasta llegaban a poder provocar la exfiltración de todos los datos de una víctima. Al ser vulnerabilidades de kernel, son difíciles de parchear e incluso si se hace mal, puede dejar inoperativo un ordenador.

El ponente remarcó que no se atrevía a probar algún parche, ya que podía provocar errores de pantalla azul (o "blue screenofdeath") permanentemente en un sistema, dejándolo inoperativo. Lo interesante de estas vulnerabilidades es que al ser funciones de kernel, los antivirus no pueden llegar a analizar que pasa por esas funciones.

"Is persistence on serverless even posible?! Pwning AWS Lambdas & GCP Cloud Functions" (Paweł Kusiński)

La siguiente ponencia se centraba en entornos cloud de AWS. Mostró maneras de realizar persistencia en dichos entornos, incluso con los contenedores que proporciona. La ponencia resultaba más interesante si se tienen ciertos conocimientos de AWS y en particular de Lambda, pues mostraba maneras de aprovechar las funciones para la manipulación de Lambda.

"Characterization and Evaluation of IoT Protocols for Data Exfiltration" (Daniel Uroz, Ricardo J. Rodriguez)

Como última charla, se presentó una demostración de exfiltración de datos a través de protocolos IoT. Se analizó diferentes protocolos que usan los dispositivos IoT y se llegó a la conclusión de cuál era más eficiente para la transmisión de datos. De esta manera, se puede llegar a evadir firewalls y pasar desapercibido para dispositivos como SIEMs ya que actualmente no se presta atención a estos protocolos, porque están fuera de los comunes tcp y udp.

Como demostración, los ponentes desarrollaron una herramienta para transmitir datos y en la demo escogieron el protocolo MQTT para transmitir con éxito una pequeña muestra de bytes. Si queréis probar vosotros mismos, tienen la herramienta publicada en Github: https://github.com/reverseame/chiton

Cierre

Después de todas las ponencias se realizó una quedada en un bar de la zona para quien quisiera y hacer networking con todo el mundo, incluso los ponentes para unas cervezas y una cena.

Esta No cONName venía con ganas desde su última edición en Twitch en 2020 y su última edición presencial en 2019. Respecto a otras ediciones, se ha presentado más ponencias en inglés para abrir la puerta a asistentes y ponentes internacionales. Una de las cosas que destacaba era su precio respecto otras ediciones. Si comprabas la entrada con muchísima antelación la podías adquirir por 25 euros, pero si tardabas empezaba a valer 45. Aun así, se lograron vender todas las entradas semanas antes del evento. Dicho precio ha sido por la ausencia de sponsors, ya que Nico Castellano (organizador principal desde su primera edición) ha querido evitarlos para poder elegir absolutamente todas las ponencias sin "deber nada a nadie". Con la venta de entradas y de merchandising como camisetas y tarjetas bloqueadoras RFID se ha podido pagar los gastos del evento y gastos de los ponentes (porque varios de ellos eran de fuera de España).

Nico ha comentado que se enviará una encuesta de satisfacción para mejorar el evento y si las ponencias en inglés resultan aceptadas por la comunidad. Todas las ponencias fueron grabadas y está planeado subirlas en alguna plataforma para todo el público junto a los slides de las presentaciones a su debido tiempo y en enero de 2023 habrá "más noticias".

Autores:

Carles Sans - ISO 27001 L.A. ISO 22301 L.A. CISA, CISSP, ENAC-AEPD DPD

Marc Traver - ISO 27001 L.A., ISO 22301 L.A., ISO 9001 L.A., ISO 14001 L.A.

Guim Auró

Dpto. Consultoría y Auditoría