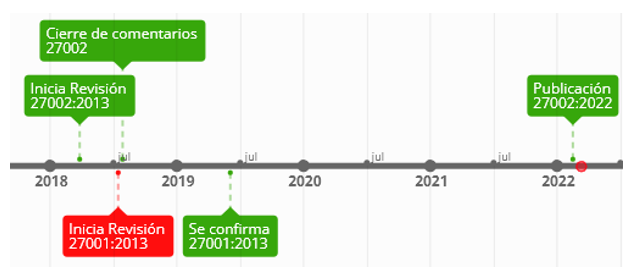

El ciclo de vida establecido para la familia de estándares ISO está definido para que cada uno de los estándares sean revisados cada cinco años con el objetivo de alinearlos a la realidad en que están inmersas las empresas que los usan como marco de referencia para asegurar su información. Sin embargo, este ciclo no estuvo sincronizado en el caso de los estándares ISO/IEC 27001 e ISO/IEC 27002 que en el 2013 fueron publicadas en la misma fecha, generando algunos problemas en la concordancia entre estos estándares, veamos:

- La ISO/IEC 27001:2013 fue publicada el 25 de septiembre de 2013, fue revisada y confirmada el 3 de junio de 2019, dejando como válida la versión del 2013.

- La ISO/IEC 27002:2013 fue publicada el 25 de septiembre de 2013, sin embargo, su revisión fue publicada el 15 de febrero de 2022, casi dos años y medio después de la revisión de la ISO/IEC 27001.

De ahora en adelante simplificaremos la mención a los estándares ISO/IEC sólo por el número de dicho estándar con el objetivo de facilitar su lectura a lo largo de este artículo.

Al analizar los tiempos de este ciclo de revisiones para estos dos estándares encontramos que el 15 de julio de 2018 se inició el proceso de refrendación de la 27001 cuando, en ese momento, la nueva revisión de la 27002 ya llevaba casi 4 meses en estado de propuesta (ver línea de tiempo en la gráfica inferior). Teniendo en cuenta que esta nueva revisión de la 27002 implicaba una reestructuración de ésta y una desalineación con el anexo A de la 27001, ahora será necesario generar una enmienda sobre la 27001 para ponerle el “parche” que logre mantener dicha alineación entre estándar y anexo. Sin embargo, a la fecha de la redacción de este artículo, esta enmienda se encuentra en etapa de Consulta (Etapa 4.20 de acuerdo con los códigos de las etapas para generación y mantenimiento de los estándares ISO - https://www.iso.org/stage-codes.html), lo que significa que su publicación no está muy cercana.

La enmienda de la 27001 tendrá como objetivo hacer una alineación del anexo A con la nueva versión de la 27002 sin cambiar de fondo las cláusulas normativas.

Quedará también pendiente por parte de los comités respectivos, la actualización de todas las normas que dependen de la 27002, entre las cuales tenemos:

- ISO/IEC 27011:2016 Information technology — Security techniques — Code of practice for Information security controls based on ISO/IEC 27002 for telecommunications organizations.

- ISO/IEC 27017:2015 Information technology ― Security techniques ― Code of practice for information security controls based on ISO/IEC 27002 for cloud services.

- ISO/IEC 27018:2019 Information technology ― Security techniques ― Code of practice for protection of Personally Identifiable Information (PII) in public clouds acting as PII processors.

- ISO/IEC TR 27019:2017 Information technology — Security techniques — Information security controls for the energy utility industry.

- ISO/IEC TR 27023:2015 Information technology — Security techniques — Mapping the revised editions of ISO/IEC 27001 and ISO/IEC 27002.

- ISO/IEC 27032:2012 Information technology — Security techniques — Guidelines for cybersecurity.

- ISO/IEC 27036-3:2013 Information technology — Security techniques — Information security for supplier relationships — Part 3: Guidelines for information and communication technology supply chain Security.

- ISO/IEC 27701:2019 Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines.

- ISO 27799:2016 Health informatics — Information security management in health using ISO/IEC 27002.

La 27002, que por muchos ha sido considerada como estancada, redundante en algunos de sus controles y no adaptada a los escenarios o retos a los que se encuentran expuestas las organizaciones hoy en día, ha llevado a que se generen estándares adicionales o complementarios que buscan cerrar estas brechas.

Afortunadamente, esta nueva revisión incluye algunos controles que son parte de otros estándares de seguridad desde hace muchos años y que estaban en mora de ser incorporados en este estándar ayudando a reducir la dependencia de otras normas o estándares para mantener una mejor protección de la información en las organizaciones.

Igualmente, es importante resaltar que el estándar ha cambiado de nombre de “Tecnología de la Información - Técnicas de Seguridad - Código de Prácticas para Controles de Seguridad de la Información" a " Seguridad de la Información, Ciberseguridad y Protección de la Privacidad - Controles de Seguridad de la Información", dando extensión a aspectos antes no cubiertos como, por ejemplo, ciberseguridad, seguridad en la nube y protección de datos personales.

Adicionalmente, esta actualización presenta una reestructuración en la forma de presentar los controles pasando de dominios de seguridad a Temas y Atributos. Los Temas nos brindan 4 grandes categorías de controles. Los Atributos se presentan al inicio de cada uno de los controles facilitando la identificación del campo de acción de cada uno de los controles, pasando por tipo de control, propiedades de seguridad de la información que pretenden proteger, conceptos de ciberseguridad, capacidades operativas y dominios de seguridad (diferentes de los dominios de la versión anterior).

Antes de entrar en el detalle de estos cambios es necesario resaltar que la nueva versión del estándar mantiene la mayoría de los controles de la versión 2013 sin cambios, aunque, en algunos casos, se han unido dos o tres controles para eliminar las redundancias.

La nueva versión del estándar nos presenta 93 controles de seguridad frente a los 114 de la versión del 2013. Entre los cambios de los controles tenemos que se han introducido 11 nuevos, se suprimió 1, se consolidaron 57 anteriores en 24 actuales y se mantienen 58 con el mismo nombre.

En referencia a la estructura del estándar, esta nueva versión mantiene la numeración de la versión anterior y, por tanto, establece los controles en los capítulos cinco al ocho de acuerdo con la nueva agrupación por temas. Estos temas son:

- Controles organizativos, con 37 controles.

- Controles de personas, con 8 controles.

- Controles físicos, con 14 controles.

- Controles tecnológicos, con 34 controles.

Cada control del estándar ISO/IEC 27002:2022 contiene la descripción del control, el propósito de este, orientaciones y sugerencias de aplicación con un buen nivel de detalle.

Como había mencionado anteriormente, cada control tiene asociado cuatro atributos, que pueden ser usados como criterios de agrupación o filtrado y generar diferentes "vistas" de los controles o facilitar la búsqueda de éstos dependiendo de las necesidades de protección de los activos haciendo más fácil la asociación de un control a los resultados de un análisis de riesgos.

Antes de definir estos atributos es importante mencionar que ahora el estándar para referirse a ellos los antecede con el signo de almohadilla (#) para ayudar en la búsqueda de cada uno de los términos fácilmente.

Los atributos definidos son:

a) Tipo de control:

- #Preventivo: el control que pretende evitar que se produzca un incidente de seguridad de la información,

- #Detectivo: el control actúa cuando se produce un incidente de seguridad de la información,

- #Correctivo: el control actúa después de que se produzca un incidente de seguridad de la información.

b) Propiedades de seguridad de la información:

- #Confidencialidad,

- #Integridad,

- #Disponibilidad.

c) Conceptos de ciberseguridad (tomados de la ISO/IEC TS 27110):

- #Identificar,

- #Proteger,

- #Detectar,

- #Responder,

- #Recuperar.

d) Capacidades operativas:

- #Gobierno,

- #Gestión_de_activos,

- #Protección_de_la_información,

- #Seguridad_de_los_recursos_humanos,

- #Seguridad_física,

- #Seguridad_del_sistema_y_de_la_red,

- #Seguridad_de_las_aplicaciones,

- #Configuración_segura,

- #Gestión_de_identidad_y_acceso,

- #Gestión_de_amenazas_y_vulnerabilidades,

- #Continuidad,

- #Seguridad_de_las_relaciones_con_los_proveedores,

- #Cumplimiento_y_legal,

- #Gestión_de_eventos_de¬_seguridad_de_la_información,

- #Garantizar_la_seguridad_de_la_información.

e) Dominios de seguridad:

- #Gobierno_y_ecosistema: incluye "Gobierno de la seguridad de los sistemas de información y gestión de riesgos" y "Gestión de la ciberseguridad del ecosistema",

- #Protección: incluye "Arquitectura de seguridad de las tecnologías de la información", "Administración de la seguridad de las tecnologías de la información", "Gestión de la identidad y el acceso", "Mantenimiento de la seguridad de las tecnologías de la información" y "Seguridad física y medioambiental",

- #Defensa: incluye "Detección" y "Gestión de incidentes de seguridad informática",

- #Resiliencia: incluye "Continuidad de las operaciones" y "Gestión de crisis".

A título de ejemplo la siguiente imagen muestra cómo se presentan los nuevos controles con sus atributos:

Como ya se había mencionado, la 27002 incluye nuevos controles. Éstos reflejan la rápida evolución de la tecnología y están relacionados con la inteligencia sobre amenazas, servicios en la nube y desarrollo seguro de aplicaciones. Igualmente, hay cambios para involucrar controles de protección de datos, en particular información personal identificable a nivel internacional.

Los nuevos controles son:

- 5.7 Información sobre amenazas.

- 5.23 Seguridad de la información para el uso de servicios en la nube.

- 5.30 Preparación de las TIC para la continuidad de la actividad.

- 7.4 Vigilancia de la seguridad física.

- 8.9 Gestión de la configuración.

- 8.10 Eliminación de información.

- 8.11 Enmascaramiento de datos.

- 8.12 Prevención de la fuga de datos.

- 8.16 Servicios de control.

- 8.22 Filtrado web.

- 8.28 Codificación segura.

El control eliminado es:

- 11.2.5 Retirada de activos.

El estándar ha incluido un anexo (Anexo A) que presenta una tabla identificando cada uno de los controles con sus respectivos atributos en columnas, de modo que se facilita el proceso de buscar controles en cada uno de los diferentes atributos. También presenta una segunda tabla, a modo de ejemplo, de cómo se puede filtrar la tabla de atributos para ver los controles desde un punto de vista diferente, en este caso los controles #Correctivos.

Se ha añadido/incluido un segundo anexo (Anexo B) que presenta dos tablas: la primera es la correspondencia de controles entre la versión nueva y la del 2013, la segunda presenta la correspondencia inversa, es decir, para cada control de la versión del 2013 se agrupan los controles asociados de la nueva versión. Estas tablas serán de alta utilidad para los procesos de migración o actualización de las implementaciones vigentes a la nueva versión del estándar.

Aunque el estándar 27002 se tomó como referencia para el Anexo A de la 27001, el estándar que sigue siendo certificable es la 27001, que hace referencia a los controles definidos en la versión 2013 del estándar 27002. Por ese motivo, podemos decir que esta nueva versión del estándar 27002 no generará un impacto en las organizaciones que ya mantienen un Sistema de Gestión de Seguridad de la Información certificado hasta la aprobación de la enmienda de la 27001 que, de todos modos, requerirá un periodo de transición.

En todo caso, debemos tener en cuenta que los controles definidos en el Anexo A de la 27001 se deben usar como guía y ya muchas organizaciones están usando otros marcos de control para adicionar o aplicar controles en su ambiente. Debemos ver los nuevos controles como una oportunidad para mapear contra estos controles que ya se tienen implementados o bien para implementar estos nuevos controles, si aplican en la organización, como parte del proceso de mejora continua, que es el espíritu de un sistema de gestión.

Recordemos que no todos los controles detallados en la 27002 son relevantes para cada organización, pero cuando lo son (como medidas de mitigación de riesgos), deben aplicarse para que una organización cumpla con él, es por esto por lo que existe una declaración de aplicabilidad donde se define qué controles aplican o no, dependiendo del riesgo, y, ante esto, se pueden requerir controles que no se incluían en la versión del 2013 pero si lo están en la nueva.

Debemos ver esta nueva versión como una oportunidad para mejorar en nuestras organizaciones los ambientes de protección de la información.

Bibliografía

- ISO/IEC 27001:2013, Information technology ― Security techniques ― Information security management systems ― Requirements, https://www.iso.org/standard/54534.html

- ISO/IEC 27001:2013/DAMD 1, Information technology — Security techniques — Information security management systems — Requirements — Amendment 1, https://www.iso.org/standard/82873.html

- ISO/IEC 27002:2013, Information technology — Security techniques — Code of practice for information security controls, https://www.iso.org/standard/54533.html

- ISO/IEC 27002:2022, Information security, cybersecurity and privacy protection — Information security controls, https://www.iso.org/standard/75652.html

- ISO/IEC 27011:2016, Information technology — Security techniques — Code of practice for Information security controls based on ISO/IEC 27002 for telecommunications organizations, https://www.iso.org/standard/64143.html

- ISO/IEC 27017:2015, Information technology ― Security techniques ― Code of practice for information security controls based on ISO/IEC 27002 for cloud services, https://www.iso.org/standard/43757.html

- ISO/IEC 27018:2019, Information technology ― Security techniques ― Code of practice for protection of Personally Identifiable Information (PII) in public clouds acting as PII processors, https://www.iso.org/standard/76559.html

- ISO/IEC TR 27019:2017, Information technology — Security techniques — Information security controls for the energy utility industry, https://www.iso.org/standard/68091.html

- ISO/IEC TR 27023:2015, Information technology — Security techniques — Mapping the revised editions of ISO/IEC 27001 and ISO/IEC 27002, https://www.iso.org/standard/61005.html

- ISO/IEC 27032:2012, Information technology — Security techniques — Guidelines for cybersecurity, https://www.iso.org/standard/44375.html

- ISO/IEC 27036-3:2013, Information technology — Security techniques — Information security for supplier relationships — Part 3: Guidelines for information and communication technology supply chain Security, https://www.iso.org/standard/59688.html

- ISO/IEC 27701:2019, Security techniques — Extension to ISO/IEC 27001 and ISO/IEC 27002 for privacy information management — Requirements and guidelines, https://www.iso.org/standard/71670.html

- ISO 27799:2016, Health informatics — Information security management in health using ISO/IEC 27002, https://www.iso.org/standard/62777.html

- ISO, International Harmonized Stage Codes, https://www.iso.org/stage-codes.html

Autor: Javier Roberto Amaya Madrid - PMP, CISSP-TR, CISM, CDPSE, PCI QSA, PCI PA-QSA, PCI QPA, PCI CPSA-P, PCI CPSA-L, PCIP, MCPS, ITIL4, ISO 27001-IA, ISO 20000-1-IA, ISO 22301-IA, SFPC, DEPC, CSFPC

Consultor en Seguridad