Bueno como ya bien sabéis, vivimos en un mundo donde cada vez estamos más conectados con los dispositivos físicos y sistemas electrónicos. En muchos de nuestros hogares seguro que contamos con muchos dispositivos “inteligentes” y “conectados” que prometen aumentar la comodidad y mejorar el ahorro de la energía.

Explicando un poco que es el famoso IoT o el Internet de las cosas con sus siglas “Internet of things” lo podríamos definir como la interconexión digital de los dispositivos u objetos con internet.

Actualmente hay miles de dispositivos conectados a Internet, desde dispositivos tipo Alexa, Google Home, neveras inteligentes, sensores, dispositivos de radio, bombillas hasta los famosos relojes Smartwatch.

A pesar de sus grandes ventajas, estos dispositivos y sistemas por malas configuraciones pueden quedar expuestos a ciberatacantes o usuarios curiosos o malintencionados.

Hay 4 funciones básicas que realizan estos dispositivos o sistemas inteligentes: el capturar datos, procesarlos, comunicarlos e interactuar. A partir de aquí, ya nos podemos hacer más o menos una idea de los riesgos que existen al usar este tipo de dispositivos.

Por poner un ejemplo, se ha descubierto que algunos televisores inteligentes grababan conversaciones mientras escuchaban sus órdenes. A través de los altavoces inteligentes también se comentaba que se podían escuchar nuestras conversaciones y de hecho algunos ositos de peluche y otros aparatos infantiles grababan las voces de los niños y enviaban los datos al fabricante.

Por otro lado, los dispositivos inteligentes “pueden” recopilar toda clase de datos sobre nosotros, como la distribución de nuestra casa, el horario laboral, nuestros hábitos y muchas otras cosas.

Hay que comentar que cada dispositivo que esté conectado a internet abre una puerta a un ciberatacante. Hay muchos dispositivos desprotegidos con los que no contamos o no aplicamos una capa de seguridad ya sea porque consideramos innecesaria o por desconocimiento.

Buscadores como Shodan rastrea e indexa dispositivos de IoT en Internet para facilitar luego su consulta a través de su propio buscador. Gracias a esto un atacante podría ver los dispositivos que están expuestos, obtener información confidencial, usuarios, contraseñas, monitorizar y controlar los dispositivos, etc...

Todo lo que podáis hacer en este punto podría ser ilegal y puede tener consecuencias, así que tened especial cuidado. Con este manual lo que se pretende es explicar como un atacante puede llegar a ver objetivos que están expuestos en todo Internet y lo fácil que se puede llegar a ellos.

Lo que quiero dejar claro, es que hay que tener un grado de concienciación y no dejar expuestos nuestros equipos y a su vez añadir una capa de seguridad para estar siempre más protegidos.

Ya sabiendo esto, a modo de concepto os enseñaré algunas de las búsquedas que se podrían realizar con este buscador.

Lo primero sería ir a su página web que es www.shodan.io

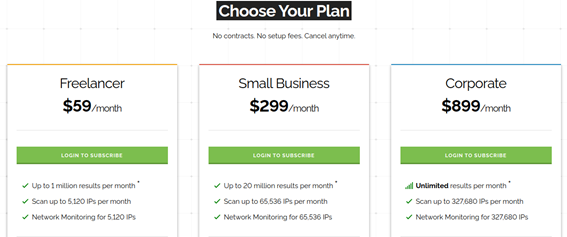

Tenéis diferentes versiones, algunas de pago. La gratuita y por defecto os deja realizar unas cuantas consultas o no os dejará pasar de la primera página de resultados. Los precios los podéis consultar en la siguiente página:

https://account.shodan.io/billing

Una vez que nos hemos registrado y estamos dentro podemos darle a Explore y veremos una serie de búsquedas que nos recomiendan.

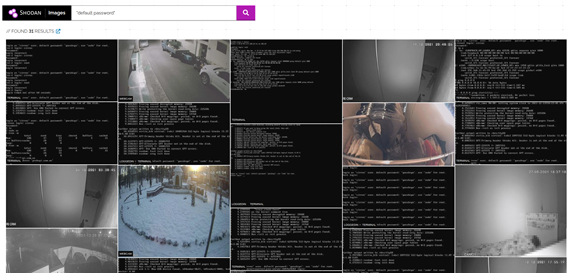

Como podéis ver en la captura, nos muestran webcams expuestas y hasta contraseñas por defecto.

En el buscador podéis buscar con los términos principales por defecto que son:

- Country: Busca a un país específico

- Geo: Busca por posición de latitud y longitud

- Net: Busca por una IP específica o por un rango

- Devicetype: Busca por tipo de dispositivo

- City: Filtro por ciudad

- Port: Permite hacer búsqueda por puerto

- Hostname: Busca el texto que le indiquemos en la parte de hostname

- Isp: Busca por proveedor de internet

- Os: Busca sistema operativo

- Org: Busca nombre de organización vinculado a la IP

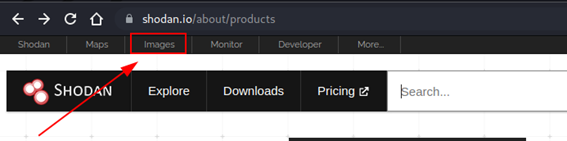

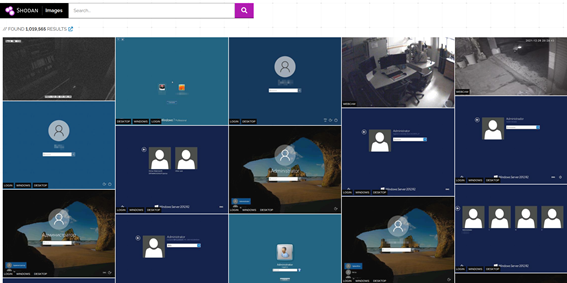

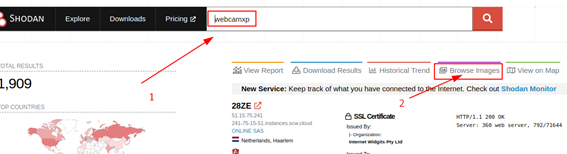

Veamos un ejemplo, si pinchamos en “images” podremos ver todo lo que está expuesto de una manera más gráfica.

Y como podéis ver: (tenemos desde usuarios con escritorio remoto habilitado en donde ya nos aparece el usuario del login hasta webcams)

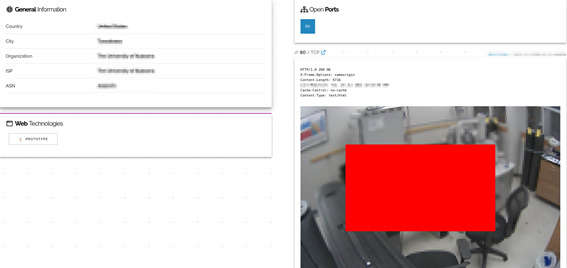

Como vemos, si pinchamos en alguna de las fotos ya podríamos ver su contenido, en este caso se muestra el acceso a una webcam externa, en la que nos dice que tienen el puerto 80 abierto que es donde está ese servicio de la webcam funcionando y expuesto a todo internet.

También se podría buscar de manera manual, poniendo el texto en el buscador como muestro en la imagen, y luego dando a Browse Images que nos muestre de una manera más gráfica en este caso las webcams.También se podría buscar de manera manual, poniendo el texto en el buscador como muestro en la imagen, y luego dando a Browse Images que nos muestre de una manera más gráfica en este caso las webcams.

Otra búsqueda que se podría hacer es “default password”, en donde os podéis imaginar los dispositivos en los que han podido entrar con la contraseña por defecto.

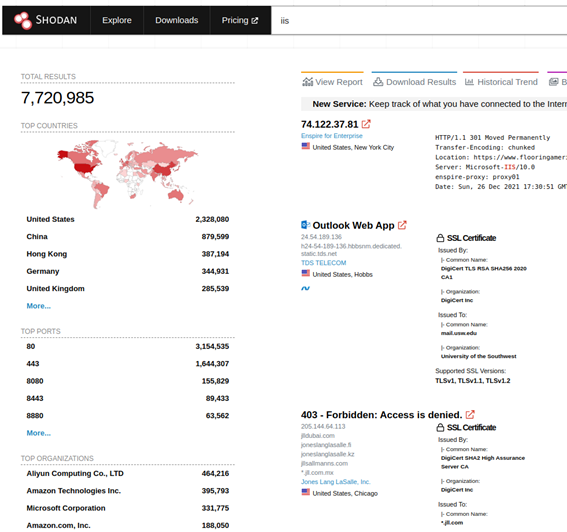

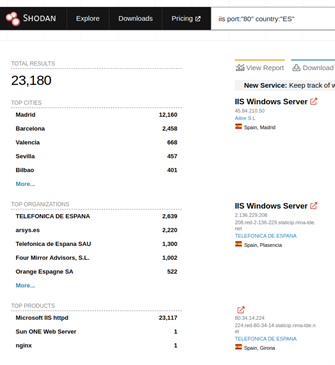

Comentaros también que cuando realizáis alguna búsqueda, por ejemplo, un IIS (Internet Information Server), aparecerán los resultados de forma que, en el lateral izquierdo veréis un ranking de:

- Los países que se encuentran afectados,

- un top de los puertos expuestos,

- un top de las organizaciones,

- de los productos y

- de los sistemas operativos que utilizan IIS.

Podéis hacer también clic en cada uno de los elementos de la lista para afinar más la búsqueda. En este caso he pinchado en el puerto 80 y he seleccionado el país España.

A continuación, os voy a dejar un par de enlaces de algunas de las mejores búsquedas que se pueden realizar.

- https://github.com/jakejarvis/awesome-shodan-queries

- https://www.osintme.com/index.php/2021/01/16/ultimate-osint-with-shodan-100-great-shodan-queries/

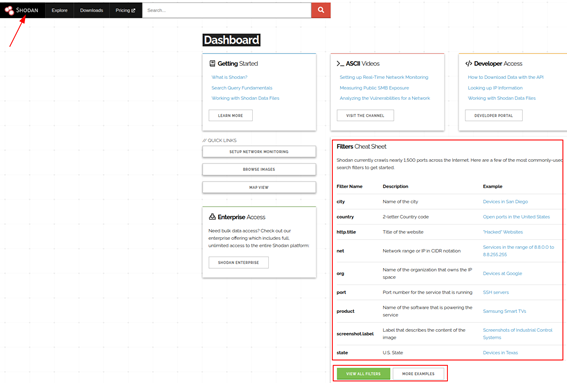

Y otra cosa muy interesante que tiene esta aplicación es que cuando pinchas en la propia palabra de Shodan nos muestra una especie de guía con ejemplos, filtros y muchas más opciones para jugar con este buscador.

Ahora veamos algunas alternativas a Shodan o en su defecto para complementarla.

En todos estos buscadores no voy a entrar en detalle ya que prácticamente son muy intuitivos y con dos clics podemos hacer una búsqueda de manera sencilla.

Tenemos los siguientes:

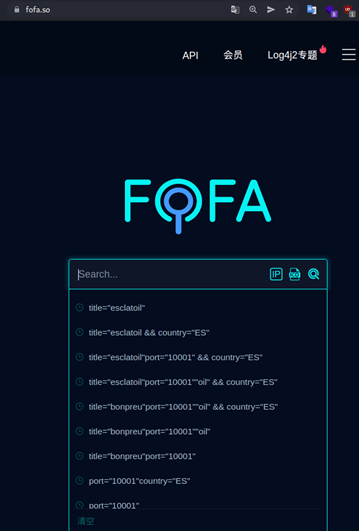

- Fofa-es un buscador chino. Esta herramienta es muy similar a Shodan y nos permitirá buscar cualquier dispositivo de Internet filtrando por servicio, ubicación, año, protocolos, puertos, sistema operativo y muchas otras más opciones.

Si hacéis un clic en el buscador os saldrán ejemplos de búsquedas como la siguiente: (desde aquí ya podríamos empezar a realizar búsquedas y concatenando las mismas como se muestran en la imagen).

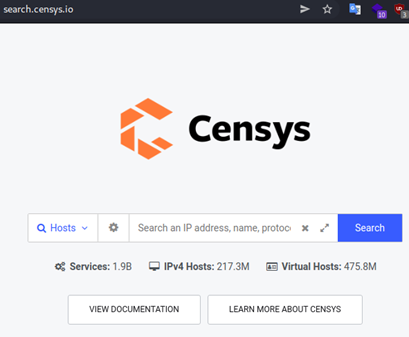

- Censys- es otra herramienta muy similar a Shodan en la que podemos encontrar información como direcciones IPs, puertos abiertos, certificados SSL, proveedores de alojamiento y muchas otras cosas. También que tiene un buen sistema de filtros los cuales nos permiten realizar una gran cantidad de funciones para personalizar nuestras búsquedas.

Página web: https://censys.io/

Es necesario registrarse y una vez registrado ya podríamos realizar las diferentes búsquedas que nos interesen.

- Zoomeye- Es otro motor de búsqueda IoT chino con el que podemos descubrir servidores webs, IPs, puertos, cabeceras, códigos de estado, etc...

https://www.zoomeye.org/

Os dejo el manual para que podáis echarle un vistazo a las consultas que se pueden realizar.

https://www.zoomeye.org/doc?channel=user

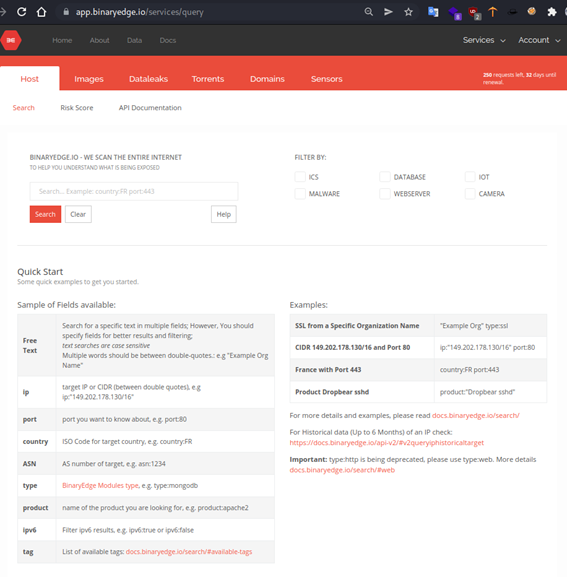

- BinaryEdge- Esta herramienta es gratuita para hasta 100 solicitudes, si necesitamos realizar más solicitudes tendremos que pagar una suscripción. Escanea todas las direcciones IP públicas, creando una gran base de datos con todos los hosts y puertos que están expuestos en Internet, para posteriormente ver completos informes con toda la información. La información que podremos ver con BinaryEdge son los puertos y servicios activos, posibles vulnerabilidades, escritorios remotos accesibles, certificados SSL inválidos, recursos compartidos de red mal configurados, e incluso bases de datos.

https://app.binaryedge.io/login

- ONYPHE- Es otro motor de búsqueda para datos de inteligencia de amenazas cibernéticas y de código abierto recopilados al rastrear varias fuentes disponibles en Internet o al escuchar el ruido de fondo de Internet. ONYPHE correlaciona esta información con los datos recopilados al realizar un escaneo activo de Internet para los dispositivos conectados y también al rastrear las URL del sitio web. Luego, normaliza la información y la pone a disposición a través de una API y su lenguaje de consulta.

https://www.onyphe.io/

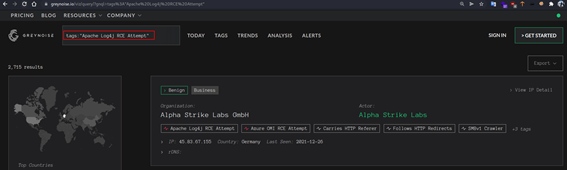

- Greynoise -Es otro buscador que recopila y analiza actividades de exploración y ataque no dirigidas. Esta herramienta gratuita nos puede ayudar para tener una visión general de las principales amenazas que tenemos en la actualidad en Internet.

Se puede filtrar por las diferentes “intenciones”, maliciosas, benignas, desconocidas, etc…, y se podría realizar también distintas búsquedas por IP.

https://www.greynoise.io/viz

- IVRE- Es una herramienta de código abierto para reconocimiento de redes. Se basa en herramientas conocidas de código abierto ( Nmap , Masscan , ZGrab2 , ZDNS y Zeek (Bro) ) para recopilar datos ( inteligencia de red ), los almacena en una base de datos ( MongoDB es el backend recomendado) y proporciona herramientas para analizar eso.

https://ivre.rocks/ - Oshadan- es similar a las 2 anteriores, aunque el motor de búsqueda no es tan potente. Oshadan también indexa equipos y dispositivos conectados a la red, nos permite también ver los puertos expuestos, realizar un mapeado geográfico, obtener información, monitorizar, incluso podemos añadir alertas de seguridad.

Esta algo obsoleto y las búsquedas no soy muy buenas. Aparte el registro ya de por si es bastante complejo.

https://www.oshadan.com/

Recomendaciones

- No exponer puertos ni servicios, en caso de hacerlo utilizar un Firewall robusto, añadir protecciones DDOs y monitorización de alertas para en caso de que se realice algún ataque tenerlo controlado.

- También por otro lado, cambiar las contraseñas, sobre todo las que vienen por defecto y hacerlo de una manera periódica y que sean contraseñas robustas.

- Mantener nuestros equipos actualizados, firmware, aplicaciones.

- Establecer un canal cifrado de comunicación, ya sea https, utilizar cifrados TLS 1.2 o superior, utilizar protocolos como SSH o SFTP (el ftp seguro), etc...

- Deshabilitar y/o proteger los servicios remotos.

- Si no se está utilizando un servicio o dispositivo deshabilitarlo o apagarlo.

- Y entre otras muchas otras siempre utilizar el sentido común.

Autor: Héctor Berrocal - CCNA, CEH, ITILF, MCP

Dtpo. Auditoría