Desde hace algunos días la comunidad Internet ha estado siendo agobiada por el ataque de un virus informático que, desde el punto de vista de diferentes estándares de seguridad y en especial de la norma Payment Card Industry Data Security Standards PCI DSS v.3.2 (

https://www.pcisecuritystandards.org/documents/PCI_DSS_v3-2.pdf?agreement=true&time=1494941625673 ), no ha debido ocurrir.

Veamos algunos elementos de información que se han hecho públicos y que nos permiten hacer un análisis de los eventos que resumo a continuación:

El virus está atacando a sistemas que tienen activo el servicio SMB 1.0, el cual en la mayoría de casos no es requerido y ha debido ser desactivado después de un proceso de configuración inicial de las máquinas (requerimiento 2.2 de la norma PCI DSS v.3.2).

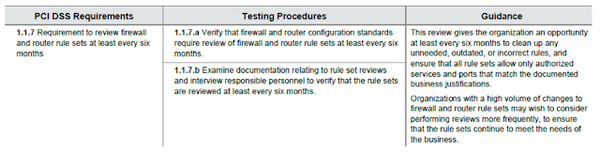

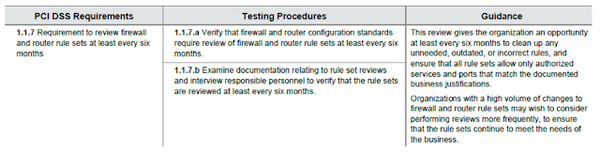

El vector de ataque del virus es el puerto 445, lo que significa que para ser atacado, este puerto debe estar expuesto ya sea por internet o una máquina de la empresa que se conectó fuera del ambiente corporativo a Internet y luego la llevó y la conecto a la red corporativa; esto nos presenta dos puntos posibles (en términos generales) de infección: una regla de firewall que permite el acceso a este puerto (es muy raro que una empresa requiera exponer a través de sus portales públicos este puerto), lo que significaría que hay reglas no requeridas, o extremadamente abiertas en el firewall y que no fue eliminada en ninguna de las revisiones semestrales (requerimientos 1.1.6 y 1.1.7 de la norma PCI DSS v.3.2).

El segundo escenario es el de una estación que se conecta de manera directa a Internet, en este escenario la estación o portátil debería estar operando con un firewall de host o personal con reglas definidas para dar acceso a los recursos necesarios para poder trabajar, cerrando todo tipo de acceso remoto e impidiendo su desactivación o reconfiguración por parte del usuario final (requerimiento 1.4 de la norma PCI DSS v.3.2).

El segundo escenario es el de una estación que se conecta de manera directa a Internet, en este escenario la estación o portátil debería estar operando con un firewall de host o personal con reglas definidas para dar acceso a los recursos necesarios para poder trabajar, cerrando todo tipo de acceso remoto e impidiendo su desactivación o reconfiguración por parte del usuario final (requerimiento 1.4 de la norma PCI DSS v.3.2).

Teniendo en cuenta que algunas empresas que producen antivirus lograron sacar firmas que protegen contra el virus en mención, su aplicación temprana ha podido prevenir una infección de las máquinas que fueron contaminadas los días posteriores a su publicación (requerimiento 5.2 de la norma PCI DSS v.3.2).

Por la información de prensa se evidenció que en muchas empresas los planes de respuesta a incidentes no incluyeron los procedimientos adecuados para dar continuidad al negocio como, por ejemplo, copias de seguridad y una adecuada comunicación de las tareas a seguir para evitar que los daños se siguieran propagando (requerimiento 12.10.1 de la norma PCI DSS v.3.2).

Finalmente es importante recordar que muchos de estos controles requieren el concurso directo de los empleados ya que los dispositivos que se conectan a la red son operados por ellos, por tanto, una adecuada concientización en temas de seguridad realizada de manera periódica asegura el correcto funcionamiento de los controles (requerimiento 12.6.1 de la norma PCI DSS v.3.2).

Finalmente es importante recordar que muchos de estos controles requieren el concurso directo de los empleados ya que los dispositivos que se conectan a la red son operados por ellos, por tanto, una adecuada concientización en temas de seguridad realizada de manera periódica asegura el correcto funcionamiento de los controles (requerimiento 12.6.1 de la norma PCI DSS v.3.2).

Hacer el análisis de todos estos elementos desde el punto de vista de cualquier otra norma de seguridad nos llevaría a la misma conclusión, el ataque se pudo haber prevenido mediante la correcta aplicación de buenas prácticas de seguridad.

La seguridad no es un tema de un ataque aislado ni de un evento en la operación, es un tema de todos los días de tratarla desde un punto de vista sistémico como parte de la operación del negocio.

Autor: Javier Roberto Amaya Madrid, ISO 27001 LA, PCI QSA, PCI PCIP

Consultor en Seguridad

Veamos algunos elementos de información que se han hecho públicos y que nos permiten hacer un análisis de los eventos que resumo a continuación:

- Microsoft publicó un parche para todos los sistemas operativos soportados para una vulnerabilidad clasificada como crítica en el protocolo Server Message Block (SMB) versión 1.0 el 14 de marzo de 2017 (MS17-010).

- La vulnerabilidad usada por este virus (EternalBlue), junto con el exploit fue hecha pública por el grupo de hackers Shadow Broker el 14 de abril de 2017.

- El 12 de mayo de 2017 se viraliza el Ransomware WannaCry iniciando uno de los ataques más serios de los últimos tiempos.

- El 12 de mayo, algunos fabricantes de antivirus publicaron las firmas que detectan este virus.

- Debido a la seriedad del ataque Microsoft publicó parches para algunos sistemas operativos no soportados el 13 de mayo de 2017.

El virus está atacando a sistemas que tienen activo el servicio SMB 1.0, el cual en la mayoría de casos no es requerido y ha debido ser desactivado después de un proceso de configuración inicial de las máquinas (requerimiento 2.2 de la norma PCI DSS v.3.2).

El vector de ataque del virus es el puerto 445, lo que significa que para ser atacado, este puerto debe estar expuesto ya sea por internet o una máquina de la empresa que se conectó fuera del ambiente corporativo a Internet y luego la llevó y la conecto a la red corporativa; esto nos presenta dos puntos posibles (en términos generales) de infección: una regla de firewall que permite el acceso a este puerto (es muy raro que una empresa requiera exponer a través de sus portales públicos este puerto), lo que significaría que hay reglas no requeridas, o extremadamente abiertas en el firewall y que no fue eliminada en ninguna de las revisiones semestrales (requerimientos 1.1.6 y 1.1.7 de la norma PCI DSS v.3.2).

Teniendo en cuenta que algunas empresas que producen antivirus lograron sacar firmas que protegen contra el virus en mención, su aplicación temprana ha podido prevenir una infección de las máquinas que fueron contaminadas los días posteriores a su publicación (requerimiento 5.2 de la norma PCI DSS v.3.2).

Por la información de prensa se evidenció que en muchas empresas los planes de respuesta a incidentes no incluyeron los procedimientos adecuados para dar continuidad al negocio como, por ejemplo, copias de seguridad y una adecuada comunicación de las tareas a seguir para evitar que los daños se siguieran propagando (requerimiento 12.10.1 de la norma PCI DSS v.3.2).

Hacer el análisis de todos estos elementos desde el punto de vista de cualquier otra norma de seguridad nos llevaría a la misma conclusión, el ataque se pudo haber prevenido mediante la correcta aplicación de buenas prácticas de seguridad.

La seguridad no es un tema de un ataque aislado ni de un evento en la operación, es un tema de todos los días de tratarla desde un punto de vista sistémico como parte de la operación del negocio.

Autor: Javier Roberto Amaya Madrid, ISO 27001 LA, PCI QSA, PCI PCIP

Consultor en Seguridad