En 1967, la División de Sistemas Avanzados de IBM diseñó el primer prototipo de una tarjeta con una banda magnética que contenía los datos del titular codificados, permitiendo la automatización en la gestión de las transacciones procesadas, ya que evitaba tener que ingresar de forma manual los datos de cada cliente en el momento de su atención. Este modelo fue inicialmente implementado por compañías aéreas y más tarde fue adoptado también por entidades bancarias, demostrando su practicidad incluso

50 años más tarde . No obstante, este modelo contenía una vulnerabilidad crítica en su diseño que le permitía a cualquier persona que tuviera posesión física de la tarjeta (ya sea la original o una copia exacta) poder realizar transacciones a nombre del titular de la misma.

Para minimizar el impacto del fraude asociado a este problema, a través del tiempo se han empleado diferentes soluciones orientadas a permitir la autenticación del titular, que pasan desde el uso de fotografías en la propia tarjeta y la firma del titular, el uso de un número de identificación personal ( Personal Identification Number – PIN) , la utilización de chips EMV como alternativa segura a la banda magnética, hasta la implementación de tecnologías de biometría, tal como lo han anunciado recientemente VISA y MasterCard. Estas estrategias, complementadas con tecnologías como la tokenización y el cifrado punto a punto ( P2PE) han permitido una disminución en el fraude vinculado con métodos de pago con tarjeta presente (uso de cajeros electrónicos ( Automated Teller Machine - ATM) y terminales de punto de pago ( Point of sale – POS)).

De cierta manera – y al empezar a estar controlado el fraude con tarjeta presente – el esfuerzo de los delincuentes se ha focalizado en canales de pago con tarjeta no presente (

Card-not-present – CNP), como pagos a través de correo postal o teléfono (

Mail Order / Telephone Order – MOTO) y pagos a través de comercio electrónico. Y es precisamente aquí en donde empiezan los problemas.

A continuación, se describirán las alternativas disponibles para la autenticación del titular de tarjeta en transacciones no presenciales (CNP), orientadas hacia la mitigación del fraude en este canal de pago.

Alternativa de protección 1: Uso de códigos de validación (CID/CAV2/CVC2/CVV2)

Al igual que con el uso del PIN en transacciones presenciales, para poder validar que la persona que realiza la transacción tiene en su poder la tarjeta física, en transacciones no presenciales se emplea un código de tres o cuatro dígitos estáticos impresos en la tarjeta y que están vinculados criptográficamente de forma única a cada plástico. Dependiendo de cada marca, estos dígitos reciben los siguientes nombres:

Mediante la validación conjunta del dato del tipo de tarjeta, el número primario de cuenta (

Primary Account Number – PAN), el nombre del titular, la fecha de expiración de la tarjeta y el código CID/CAV2/CVC2/CVV2 se puede efectuar una transacción de tarjeta no presente.

Bajo este escenario, un atacante que pueda tener acceso a esos datos puede efectuar transacciones fraudulentas a ser imputadas al titular de la tarjeta. Como se puede concluir, el uso de los códigos CID/CAV2/CVC2/CVV2 es una medida de seguridad bastante básica. Para evitar su almacenamiento por parte de comercios y proveedores de servicio, iniciativas como el Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago (Payment Card Industry Data Security Standard – PCI DSS) prohíben el almacenamiento de estos códigos después de la autorización de la transacción.

Alternativa de protección 2: Address Verification Service (AVS) / Advance Address Verification (AAV) / Reverse Lookups

Este modelo - denominado “ Address Verification Service” (AVS) - puede ser usado de forma exclusiva o complementando la seguridad provista por los códigos de validación vistos anteriormente. Se basa en verificar que la dirección física del envío de los artículos adquiridos coincida con la dirección del titular de tarjeta registrada por el emisor de la misma . AVS se encuentra soportado por VISA, MasterCard y American Express en Estados Unidos, Canadá y Reino Unido.

Adicional a la verificación de la dirección del titular, American Express cuenta con el programa

Advance Address Verification (AAV o AAV+), que permite la validación de la dirección de envío (

shipping address), la dirección de facturación (

billing address), el correo electrónico y el número de teléfono del titular.

En el caso de que existan problemas con las validaciones proporcionadas por los métodos de AVS/AAV (que por lo general suelen ser realizadas de forma automática), se pueden emplear técnicas de validación manual o semi-automática de los datos del teléfono y la dirección del titular de la tarjeta de forma manual empleando fuentes externas confiables que proporcionen estos datos. Esta técnica se conoce como “ Reverse Look-ups”.

Alternativa de protección 3: Autorización de transacciones en tiempo real / Uso de listas blancas, negras y grises

Esta alternativa es una técnica basada en riesgo que combina elementos de las dos anteriores para confirmar en tiempo real una transacción. En ella, se validan los siguientes datos:

Alternativa de protección 4: Knowledge Based Assessments (KBAs)

Esta alternativa – también conocida como “ Challenge questions”- permite la validación de una transacción mediante la presentación de una serie de preguntas (generalmente entre 3 y 10) que únicamente el titular de la tarjeta puede conocer sus respuestas. Estas preguntas pueden estar asociadas con diferentes temáticas (historial de crédito, información personal, etc.). Dependiendo de la forma como dichas preguntas son generadas, esta técnica se divide en tres modelos:

Este modelo contempla una revisión de múltiples patrones que en conjunto pueden autenticar a un titular de tarjeta cuando realiza una transacción. Utiliza varias de las técnicas descritas anteriormente para crear un perfil de riesgo y con base en los resultados permitir o no que se realice la transacción. Dependiendo de la cantidad de variables analizadas, los valores otorgarán mayor o menor precisión.

Dentro de las variables validadas se encuentran:

Alternativa de protección 6: Chip Authentication Program (CAP) / Dynamic Passcode Authentication (DPA)

Este modelo – a diferencia de los anteriores en los cuales la tarjeta del titular continúa siendo la misma – involucra una evolución del plástico, en el cual se inserta un microprocesador que genera un criptograma visible por el usuario. Este código de único uso ( one-time password - OTP) recibe el nombre de Chip Authentication Program (CAP) para MasterCard y Dynamic Passcode Authentication (DPA) para Visa.

Para poder operar bajo este modelo, se requiere un lector seguro y el conocimiento del PIN asociado a la tarjeta. Con la inserción de la tarjeta en el lector y la posterior digitación del PIN (que en términos técnicos funciona como un sistema de autenticación de dos factores) el lector despliega un código único que puede ser usado para autenticación en portales web (remplazando las contraseñas) o para validar una transacción en particular.

Alternativa de protección 7: MasterCard Display Card / VISA CodeSure

Un modelo similar al anterior fue presentado por MasterCard (denominado “Display Card”) y VISA (VISA CodeSure). A diferencia de la tecnología CAP/DPA que requería un lector, esta técnica unifica la pantalla dentro de la misma tarjeta de pago, generando un criptograma que puede ser usado para firmar transacciones o realizar autenticación bajo el modelo de OTP.

Alternativa de protección 8: 3D-Secure (3DS)

El protocolo estándar 3D-Secure (3DS) define la interacción entre tres elementos principales (dominios) para realizar la autenticación de un titular de tarjeta en una transacción con tarjeta no presente (CNP):

Dependiendo de la marca de pago, la implementación de 3D-Secure recibe diferentes nombres:

La especificación actual de protocolo 3D-Secure es la versión 1, orientada hacia la autenticación del titular de tarjeta en transacciones de comercio electrónico basadas en browser. La versión 2 – que se encuentra en desarrollo por EMVCo con soporte del PCI Security Standards Council – entrará a reforzar estas características, agregando autenticación en transacciones no basadas en browser, como aplicaciones en teléfonos móviles y billeteras digitales ( digital wallets) .

Alternativa de protección 9: Tokenización

En octubre de 2013 las principales marcas de pago presentaron un nuevo modelo para la protección de transacciones con tarjeta no presente, basado en el uso de un valor no confidencial (denominado “ token”) que remplaza a un valor confidencial (los datos de la tarjeta de pago), garantizando la misma operatividad y que puede tener diferentes formatos para adaptarse a las necesidades tanto del comercio como de los centros autorizadores. Al ser el token un valor no confidencial, puede ser almacenado sin restricciones, a diferencia de los datos de tarjeta de pago, que al ser almacenados, procesados o transmitidos requieren el cumplimiento de los controles de seguridad descritos en el estándar PCI DSS.

Bajo este escenario, el titular de tarjeta no necesitaría emplear los datos “reales” de su tarjeta de pago para una transacción, sino que utilizaría un token que puede estar almacenado en una aplicación en un teléfono móvil o en una

billetera digital . El token generado puede ser configurado para tener un uso limitado en términos de cantidad de

transacciones.

Con el fin de implementar controles de seguridad en el punto sensible de este modelo (el lugar central en el cual se encuentra la tabla de paridad token-tarjeta denominado “token vault”), tanto el PCI SSC (con el estándar

Payment Card Industry Token Service Providers (

PCI TSP) ) como EMVco (con EMV

Payment Tokenisation Specification – Technical Framework ) han establecido sus directrices para aquellas entidades que consideren el uso de tokenización en sus entornos de pago.

Conclusión

En este artículo se ha realizado una breve introducción a diferentes técnicas (implementadas en la tarjeta de pago, en el emisor o en un proveedor de servicios externo) que permiten la validación del titular de la tarjeta de pago en una transacción en la que no es posible tener físicamente la tarjeta de pago (plástico) para realizar una autenticación tradicional (basada en PIN, por ejemplo). Algunas de estas técnicas son bastante triviales (como el uso de un código de validación estático impreso en la misma tarjeta) a otras más complejas, que involucran el análisis en tiempo real de múltiples variables para determinar si el usuario es quien dice ser. El uso de una técnica u otra (o la combinación de varias) depende de la cantidad de riesgo que el comercio, el centro autorizador, el emisor o el adquiriente quieran asumir.

Para finalizar, es importante tener presente que en el año 2013 el Banco Central Europeo publicó el documento “Recomendaciones para la seguridad de pagos por Internet” ( Recommendations for the security of internet payments) en donde estipula la necesidad del uso de autenticación robusta ( strong customer authentication) del titular de la tarjeta en el momento de la realización de una transacción con tarjeta no presente. Estas recomendaciones vinieron como resultado de un aumento en los fraudes realizados empleando este tipo de canales de pago. El autor espera que, con la descripción de los métodos anteriormente citados, las entidades involucradas en este tipo de pagos puedan analizar las alternativas que tienen disponibles para el despliegue de las recomendaciones del BCE.

Autor: David Eduardo Acosta - CISSP Instructor, CISM, CISA, CRISC, CHFI Instructor, CEH, PCI QSA, OPST, BS25999 L. A.

Departamento de Consultoría

Para minimizar el impacto del fraude asociado a este problema, a través del tiempo se han empleado diferentes soluciones orientadas a permitir la autenticación del titular, que pasan desde el uso de fotografías en la propia tarjeta y la firma del titular, el uso de un número de identificación personal ( Personal Identification Number – PIN) , la utilización de chips EMV como alternativa segura a la banda magnética, hasta la implementación de tecnologías de biometría, tal como lo han anunciado recientemente VISA y MasterCard. Estas estrategias, complementadas con tecnologías como la tokenización y el cifrado punto a punto ( P2PE) han permitido una disminución en el fraude vinculado con métodos de pago con tarjeta presente (uso de cajeros electrónicos ( Automated Teller Machine - ATM) y terminales de punto de pago ( Point of sale – POS)).

|

| Figura 1. Evolución del volumen total de fraude con tarjetas (Fuente: Banco Central Europeo) |

|

| Figura 2. Comparativo de las fuentes de fraude de 2008 y 2013 (Fuente: Banco Central Europeo) |

Alternativa de protección 1: Uso de códigos de validación (CID/CAV2/CVC2/CVV2)

Al igual que con el uso del PIN en transacciones presenciales, para poder validar que la persona que realiza la transacción tiene en su poder la tarjeta física, en transacciones no presenciales se emplea un código de tres o cuatro dígitos estáticos impresos en la tarjeta y que están vinculados criptográficamente de forma única a cada plástico. Dependiendo de cada marca, estos dígitos reciben los siguientes nombres:

- CID – Card Identification Number (tarjetas American Express y Discover)

- CAV2 – Card Authentication Value 2 (tarjetas JCB)

- CVC2 – Card Validation Code 2 (tarjetas MasterCard)

- CVV2 – Card Verification Value 2 (tarjetas Visa)

|

| Figura 3. ubicación de los valores CID/CAV2/CVC2/CVV2 |

|

| Figura 4. Formulario de pago de tarjeta no presente (CNP) para comercio electrónico |

Bajo este escenario, un atacante que pueda tener acceso a esos datos puede efectuar transacciones fraudulentas a ser imputadas al titular de la tarjeta. Como se puede concluir, el uso de los códigos CID/CAV2/CVC2/CVV2 es una medida de seguridad bastante básica. Para evitar su almacenamiento por parte de comercios y proveedores de servicio, iniciativas como el Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago (Payment Card Industry Data Security Standard – PCI DSS) prohíben el almacenamiento de estos códigos después de la autorización de la transacción.

Alternativa de protección 2: Address Verification Service (AVS) / Advance Address Verification (AAV) / Reverse Lookups

Este modelo - denominado “ Address Verification Service” (AVS) - puede ser usado de forma exclusiva o complementando la seguridad provista por los códigos de validación vistos anteriormente. Se basa en verificar que la dirección física del envío de los artículos adquiridos coincida con la dirección del titular de tarjeta registrada por el emisor de la misma . AVS se encuentra soportado por VISA, MasterCard y American Express en Estados Unidos, Canadá y Reino Unido.

|

| Figura 5. Formulario de pago de tarjeta no presente (CNP) para comercio electrónico con verificación AVS |

En el caso de que existan problemas con las validaciones proporcionadas por los métodos de AVS/AAV (que por lo general suelen ser realizadas de forma automática), se pueden emplear técnicas de validación manual o semi-automática de los datos del teléfono y la dirección del titular de la tarjeta de forma manual empleando fuentes externas confiables que proporcionen estos datos. Esta técnica se conoce como “ Reverse Look-ups”.

Alternativa de protección 3: Autorización de transacciones en tiempo real / Uso de listas blancas, negras y grises

Esta alternativa es una técnica basada en riesgo que combina elementos de las dos anteriores para confirmar en tiempo real una transacción. En ella, se validan los siguientes datos:

- La tarjeta no se ha reportado como perdida o robada. Esta información es registrada en una “lista negra”

- La tarjeta no ha sido reportada como “riesgosa” conforme con diferentes técnicas de calificación de fraude (la tarjeta como tal no ha sido empleada en transacciones fraudulentas, pero ha tenido problemas en el pasado). Esta información es registrada en una “lista gris”

- Los detalles de la tarjeta (incluyendo todos los elementos de seguridad solicitados) son correctos

- La dirección del titular es correcta (en los países en los que se soporta AVS)

- La tarjeta cuenta con suficientes fondos para cubrir con los costes derivados de la transacción

Alternativa de protección 4: Knowledge Based Assessments (KBAs)

Esta alternativa – también conocida como “ Challenge questions”- permite la validación de una transacción mediante la presentación de una serie de preguntas (generalmente entre 3 y 10) que únicamente el titular de la tarjeta puede conocer sus respuestas. Estas preguntas pueden estar asociadas con diferentes temáticas (historial de crédito, información personal, etc.). Dependiendo de la forma como dichas preguntas son generadas, esta técnica se divide en tres modelos:

- Static Knowledge Based Authentication, en donde el usuario previamente puede seleccionar las preguntas que desea que le sean presentadas y vincular las respuestas correctas.

- Dynamic Knowledge Based Authentication (también conocida como “out-of-wallet”), en donde un sistema automatizado se encarga de generar y presentar las preguntas, que previamente no son conocidas por el titular de la tarjeta y que suelen ser extraídas de diferentes fuentes (como entidades crediticias, comercios, etc.)

- Enhanced Dynamic KBA, en donde – a diferencia del modelo anterior - al usuario se le presentan preguntas de selección múltiple (multiple choice questions) en vez de pregunta y respuesta única.

Este modelo contempla una revisión de múltiples patrones que en conjunto pueden autenticar a un titular de tarjeta cuando realiza una transacción. Utiliza varias de las técnicas descritas anteriormente para crear un perfil de riesgo y con base en los resultados permitir o no que se realice la transacción. Dependiendo de la cantidad de variables analizadas, los valores otorgarán mayor o menor precisión.

Dentro de las variables validadas se encuentran:

- Verificación de identidad

- Comportamientos propios del usuario

- Ubicación (incluyendo geolocalización, direcciones IP origen, uso de sistemas de proxy o anonimización, etc.)

- Dispositivo del cual se conecta

- Historial crediticio

- Verificación de direcciones, correos electrónicos y números telefónicos

|

| Figura 6. Variables analizadas en el proceso de identificación digital (fuente: Trustev) |

Este modelo – a diferencia de los anteriores en los cuales la tarjeta del titular continúa siendo la misma – involucra una evolución del plástico, en el cual se inserta un microprocesador que genera un criptograma visible por el usuario. Este código de único uso ( one-time password - OTP) recibe el nombre de Chip Authentication Program (CAP) para MasterCard y Dynamic Passcode Authentication (DPA) para Visa.

Para poder operar bajo este modelo, se requiere un lector seguro y el conocimiento del PIN asociado a la tarjeta. Con la inserción de la tarjeta en el lector y la posterior digitación del PIN (que en términos técnicos funciona como un sistema de autenticación de dos factores) el lector despliega un código único que puede ser usado para autenticación en portales web (remplazando las contraseñas) o para validar una transacción en particular.

|

| Figura 7. Lector CAP/DPA (fuente: Advanced Card Systems) |

Un modelo similar al anterior fue presentado por MasterCard (denominado “Display Card”) y VISA (VISA CodeSure). A diferencia de la tecnología CAP/DPA que requería un lector, esta técnica unifica la pantalla dentro de la misma tarjeta de pago, generando un criptograma que puede ser usado para firmar transacciones o realizar autenticación bajo el modelo de OTP.

|

| Figura 8. Detalle de la “Display Card” de MasterCard y VISA EMUE |

El protocolo estándar 3D-Secure (3DS) define la interacción entre tres elementos principales (dominios) para realizar la autenticación de un titular de tarjeta en una transacción con tarjeta no presente (CNP):

- El dominio del adquiriente (que contempla el comercio en el cual se realiza la transacción y la entidad financiera que realiza el proceso de adquirencia)

- El dominio del emisor (que contempla el banco emisor de la tarjeta)

- El dominio de interoperabilidad (que contempla la infraestructura de los sistemas de pago que permiten la interacción entre todos los componentes)

|

| Figura 9. Ventana de autenticación de una transacción vía 3D-Secure |

- Verified by Visa

- MasterCard Secure Code

- Amex SafeKey

- JCB J/Secure

|

| Figura 10. Flujograma de autenticación y autorización de transacciones incluyendo 3D-Secure |

La especificación actual de protocolo 3D-Secure es la versión 1, orientada hacia la autenticación del titular de tarjeta en transacciones de comercio electrónico basadas en browser. La versión 2 – que se encuentra en desarrollo por EMVCo con soporte del PCI Security Standards Council – entrará a reforzar estas características, agregando autenticación en transacciones no basadas en browser, como aplicaciones en teléfonos móviles y billeteras digitales ( digital wallets) .

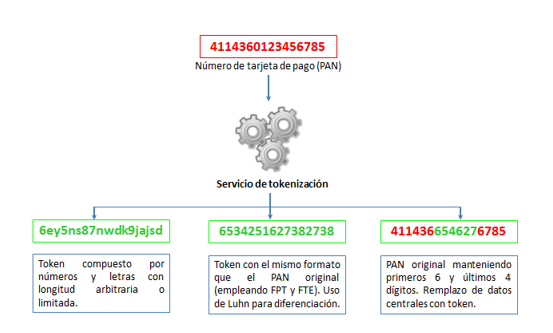

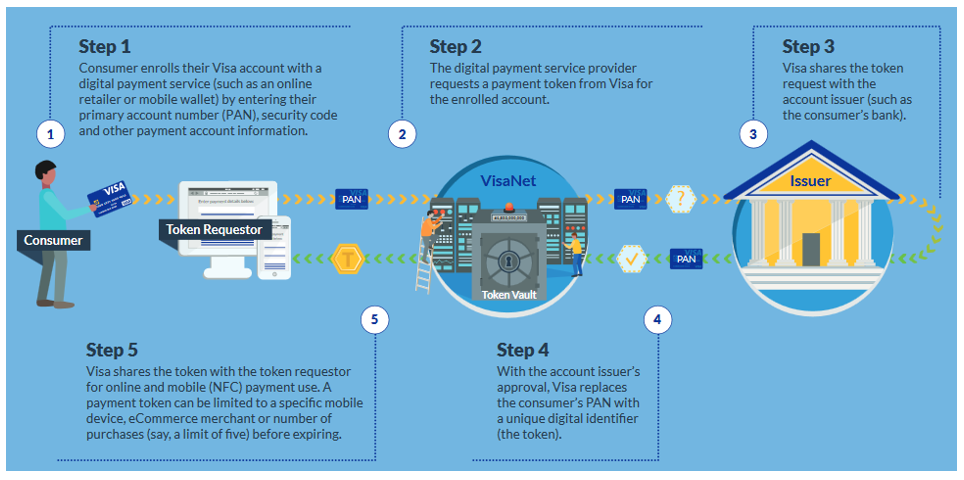

Alternativa de protección 9: Tokenización

En octubre de 2013 las principales marcas de pago presentaron un nuevo modelo para la protección de transacciones con tarjeta no presente, basado en el uso de un valor no confidencial (denominado “ token”) que remplaza a un valor confidencial (los datos de la tarjeta de pago), garantizando la misma operatividad y que puede tener diferentes formatos para adaptarse a las necesidades tanto del comercio como de los centros autorizadores. Al ser el token un valor no confidencial, puede ser almacenado sin restricciones, a diferencia de los datos de tarjeta de pago, que al ser almacenados, procesados o transmitidos requieren el cumplimiento de los controles de seguridad descritos en el estándar PCI DSS.

|

| Figura 11. Ejemplo de tipos de tokens (fuente: PCI Hispano) |

|

| Figura 12. Flujograma transaccional de tokenización de tarjetas de pago (fuente: VISA) |

Conclusión

En este artículo se ha realizado una breve introducción a diferentes técnicas (implementadas en la tarjeta de pago, en el emisor o en un proveedor de servicios externo) que permiten la validación del titular de la tarjeta de pago en una transacción en la que no es posible tener físicamente la tarjeta de pago (plástico) para realizar una autenticación tradicional (basada en PIN, por ejemplo). Algunas de estas técnicas son bastante triviales (como el uso de un código de validación estático impreso en la misma tarjeta) a otras más complejas, que involucran el análisis en tiempo real de múltiples variables para determinar si el usuario es quien dice ser. El uso de una técnica u otra (o la combinación de varias) depende de la cantidad de riesgo que el comercio, el centro autorizador, el emisor o el adquiriente quieran asumir.

Para finalizar, es importante tener presente que en el año 2013 el Banco Central Europeo publicó el documento “Recomendaciones para la seguridad de pagos por Internet” ( Recommendations for the security of internet payments) en donde estipula la necesidad del uso de autenticación robusta ( strong customer authentication) del titular de la tarjeta en el momento de la realización de una transacción con tarjeta no presente. Estas recomendaciones vinieron como resultado de un aumento en los fraudes realizados empleando este tipo de canales de pago. El autor espera que, con la descripción de los métodos anteriormente citados, las entidades involucradas en este tipo de pagos puedan analizar las alternativas que tienen disponibles para el despliegue de las recomendaciones del BCE.

Autor: David Eduardo Acosta - CISSP Instructor, CISM, CISA, CRISC, CHFI Instructor, CEH, PCI QSA, OPST, BS25999 L. A.

Departamento de Consultoría