A pesar de que a primera vista esto pueda parecer un gran avance, si lo vemos desde el punto de vista de la privacidad y de la seguridad de la información almacenada o tratada por dichos dispositivos, esto puede tener su parte negativa. Y es a pesar de que el nivel de sensibilidad y privacidad de la información personal tratada por los smartphones es muy parecida a la que podríamos tener en la información de un ordenador personal, poca gente ha tomado conciencia de que se deben aplicar unas correctas medidas de protección sobre estos elementos, siendo la mayoría de estos vulnerables a virus y todo tipo de malware en general.

Así pues, y siguiendo la serie sobre la protección de la información en dispositivos, en la que hemos visto previamente como eliminar la información sensible contenida tanto en ordenadores personales ( ver primera parte de este artículo) como en teléfonos inteligentes ( ver segunda parte de este artículo), en esta entrada nos centraremos en las medidas de protección recomendadas a aplicar sobre los dispositivos smartphone en su uso diario, para evitar posibles compromisos de seguridad en los mismos.

Para hacerlo, trataremos las medidas a aplicar en los sistemas operativos más comúnmente utilizados por los usuarios en los smartphone: Android y iOS.

En futuras entregas de este artículo, nos ocuparemos de Windows Phone y Blackberry OS, los otros sistemas operativos con una fuerte presencia en el panorama actual.

Android

Protección de acceso al dispositivoLa primera medida de protección a implementar es la protección de accesos manuales al dispositivo, para evitar los accesos lógicos en el caso de que una persona no autorizada pudiera tener acceso físico al mismo. Para ello, Android permite asegurar el teléfono con un PIN numérico de 4 a 17 dígitos, con una contraseña, o bien con un patrón visual como el mostrado en la siguiente imagen, una de las medidas preferidas por los usuarios por su comodidad y facilidad de uso.

Para cada uno de estos casos, es importante que la complejidad del método empleado sea la adecuada, configurando por ejemplo un PIN de un mínimo de 10 números, un patrón complejo, o una contraseña segura ( ver pautas de creación de una contraseña segura).

Los sistemas operativos Android más avanzados, permiten además la validación de acceso al dispositivo a través del reconocimiento de la cara del usuario, opción muy divertida, pero poco segura, ya que con una simple foto del usuario se puede lograr la autenticación. Por ello, esta opción no es recomendada.

Los últimos modelos de smartphone y Android, permiten también el acceso a través de un lector de huellas dactilares, opción altamente recomendable, por la seguridad que ofrecen los rasgos biométricos de este estilo en las autenticaciones de usuarios.

Además de configurar alguno de estos métodos de validación de acceso, es muy importante también limitar las funciones a realizar con nuestro dispositivo desde la pantalla de bloqueo, antes de realizar la validación de acceso al dispositivo. Es recomendable limitar dichas funciones a la visualización de las llamadas perdidas, y como mucho, a la previsualización de los mensajes de texto, y evitar siempre el acceso al menú de configuraciones del dispositivo sin la validación previa del usuario.

Cifrado de datos

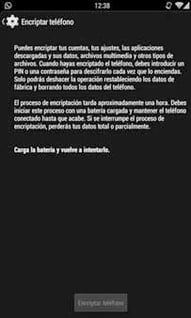

En los dispositivos Android, se debe habilitar manualmente la opción de cifrado de datos, ya que en algunas versiones del software, ésta no viene habilitada por defecto.

Para su activación, se deben seguir los siguientes pasos:

- Acceder al menú “Ajustes”.

- Seleccionar el submenú “Seguridad”.

- Activar la opción “Encriptar teléfono”.

Rastreo y eliminación de datos

El Administrador de Dispositivo de Android ( Android Device Manager) permite el control del dispositivo en caso de robo o pérdida. Es recomendable activar dicha función desde el menú de configuraciones de Google, en la opción Administración de Dispositivos Android.

Una vez habilitada dicha opción, desde el portal web de Google asociado al servicio, se podrá rastrear el dispositivo (siempre que éste se encuentre conectado a redes móviles o WiFi públicas), y aplicar ciertas opciones de configuración sobre el mismo, como cambiar el código de acceso al dispositivo, o eliminar todos los datos contenidos en él.

Cifrado de las comunicaciones

Otra recomendación de seguridad para este tipo de dispositivos es cifrar las comunicaciones sensibles, como pueden ser conexiones a cuentas bancarias, realización de pagos,…, sobre todo si estas se realizan a través de redes públicas, como puede ser por ejemplo las redes WiFi libres.

Para ello, en estos casos es recomendable el uso de una VPN ( Virtual Provate Network). Esto nos conectará a través de una red privada virtual, que protegerá nuestras comunicaciones de posibles intrusos, con la implementación de un canal cifrado.

Antes de configurar la red VPN en el dispositivo, será necesario obtener los datos de administración de la misma, como mínimo la siguiente información:

- Tipo de VPN (IPsec, L2TP, etc).

- Nombre de usuario.

- Contraseña de acceso.

- Clave precompartida.

- Identificador/grupo de usuario.

- Dirección IP/DNS de la red.

Una vez se dispone de estos datos, se deberá configurar en el dispositivo Android dicha red, a través de los siguientes pasos:

- Acceder al menú “Ajustes”.

- Seleccionar la opción “Más ajustes”.

- Seleccionar la opción VPN, y pulsar sobre la cruz para añadir una nueva red VPN.

- Configurar los datos de la red a utilizar.

- A continuación, y si los datos introducidos son correctos, se nos solicitará la introducción del usuario y contraseña de acceso a la red.

- A continuación, y si todo el proceso se ha realizado satisfactoriamente, se mostrará por pantalla al usuario un aviso indicando que la VPN se está usando de manera correcta.

Actualizaciones automáticas

Es importante también que el dispositivo tenga instaladas las últimas actualizaciones de seguridad oficiales disponibles, provenientes de la Google Play. Para ello, se recomienda habilitar las actualizaciones automáticas, de manera que el dispositivo detecte e instale dichos parches sin la intervención manual del usuario.

Para habilitar dicha opción automatizada, se deben seguir los siguientes pasos:

- Abrir la aplicación “Play Store”.

- En el menú de la aplicación, seleccionar la opción “Ajustes”.

- Seleccionar la opción “Actualizar automáticamente”.

- Habilitar la opción “Actualizar las aplicaciones automáticamente”.

Al igual que los ordenadores personales, los smartphone son dispositivos con alto riesgo de afectación por parte de virus, troyanos, y todo tipo de malware en general. De hecho, y como se puede ver en varias fuentes, el número de estos dispositivos afectados por malware crece exponencialmente cada año.

Por lo tanto, es necesario el uso de antivirus actualizados en dichos dispositivos. Se pueden encontrar varios tipos de este software en el Google Play, aunque una vez instalado, hay que tener en cuenta que se requiere una correcta configuración del mismo. Para ello, se deberá establecer un periodo adecuado de actualización de las firmas, además de la periodicidad con la que se realizarán los escaneos on-demand en el dispositivo. Es recomendable además, configurar el software antivirus para realizar escaneos en tiempo real en todas las conexiones de entrada de datos en el dispositivo.

Bluetooth

Es importante que tengamos las comunicaciones Blueetooth deshabilitadas por defecto, y solo se habiliten cuando sea necesario su uso, ya que no deja de ser un canal de entrada más para posibles ataques al dispositivo.

Para su deshabilitación, podemos seguir los siguientes pasos:

- Acceder al menú “Ajustes”.

- Seleccionar la opción “Inalámbricos y Redes”.

- Asegurar que la opción “Bluetooth” se encuentra deshabilitada.

Por último pero no menos importante, es necesario que se instalen en el dispositivo solo el número mínimo de aplicaciones necesarias, y siempre desde fuentes confiables, como puede ser el propio Google Play. Además, es necesario que se proporcione a las aplicaciones instaladas el número mínimo de derechos posible, ya que muchas aplicaciones piden permisos del usuario para acceder a todo tipo de datos confidenciales, como pueden ser el listado de contactos telefónico, ubicaciones, etc, sin que dichos accesos sean necesarios para el uso de la aplicación.

Con esta medida evitaremos tanto la instalación de aplicaciones no deseadas en el dispositivo, como el acceso de las aplicaciones a información confidencial y sensible contenida en el mismo.

iOS

Protección de acceso al dispositivo

Las opciones de protección de acceso a los dispositivos que funcionan en iOS, son de características similares a las vistas para Android.

En este caso y por defecto, se puede configurar un código de validación formado por un PIN de 4 dígitos, así como una contraseña más compleja, que tenga en cuenta números, minúsculas, mayúsculas, espacios y caracteres especiales. Además, el iPhone 5S dispone de un lector de huellas dactilares, que permite la opción de configurar un código de validación a través de la validación de dicha característica biométrica.

Como en el caso de Android, se deben limitar las funcionalidades a las que el teléfono permitirá el acceso ante de su desbloqueo, en especial el acceso a menús de configuración del propio dispositivo. Si no se configura dicha medida adicional, será muy fácil para un atacante acceder al dispositivo, a pesar de que existan validaciones previas al desbloqueo del mismo.

Cifrado de datos

El cifrado de datos proporcionado por el sistema operativo iOS funciona a través de un módulo de hardware dedicado, con un algoritmo AES a 256 bits.

Dicho cifrado es habilitado por defecto, con lo que no es necesaria ninguna acción adicional por parte del usuario para su uso.

Rastreo y eliminación de datos

Para poder realizar un rastreo del teléfono en caso de pérdida o robo, es posible utilizar la función “Find My iPhone” de iOS. Para su activación, es necesario crear una cuenta en iCloud, y posteriormente, acceder a la sección de configuraciones, desde donde se podrá habilitar dicha función.

Cuando se desee rastrear el dispositivo, y siempre que éste se encuentre conectado a una red móvil o WiFi pública, se deberá acceder al portal de

iCloud, y una vez realizado el loggin de la cuenta del usuario, se podrá localizar el teléfono en un mapa.

Para configurar una red privada virtual ( VPN) en el dispositivo, en primer lugar se deben obtener los datos de administración de dicha red, como en el caso de Android. Para hacerlo, en el caso de que no se sea el propietario de la red, se deberá hablar con su administrador.

- Acceder al menú “Ajustes”.

- Acceder al submenú “General”, y posteriormente seleccionar la opción “VPN”.

- Seleccionar la opción “Añadir configuración”.

- Introducir los datos de configuración de la red VPN.

- En el menú de “Ajustes”, habilitar el uso de la red VPN.

Actualizaciones automáticas

Para habilitar las actualizaciones automáticas en el dispositivo, se deben seguir los siguientes pasos:

- Acceder al menú “Ajustes”.

- Acceder a la opción “iTunes Store y App Store”.

- Habilitar la opción “Actualizaciones”.

Antivirus

Al igual que en los dispositivos Android, se recomienda la instalación y uso de un software antivirus, actualizado con las últimas firmas disponibles. Además, se deberá configurar adecuadamente, para la realización de escaneos on-demand y real-time en el teléfono. Haciendo esto, reduciremos en gran medida la posibilidad de que nuestro dispositivo smartphone sea afectado por malware.

Bluetooth

Otra recomendación importante es la deshabilitar las conexiones Bluetooth del dispositivo por defecto, de manera que solo se habilite dicha opción cuando sea necesario su uso.

Para deshabilitar dichas conexiones, se deben seguir los siguientes pasos:

- Acceder al menú “Ajustes”.

- Acceder al submenú “Bluetooth”.

- Deshabilitar el servicio.

Es necesario instalar en el dispositivo solo aquellas aplicaciones que sean imprescindibles para el usuario, ya que cada aplicación nueva instalada es un nuevo foco de posibles vulnerabilidades de seguridad. En el caso de requerir la instalación de alguna aplicación, se debe obtener de fuentes confiables, como puede ser la Apple store online. Además, como en el caso de Android, es necesario que se proporcione a las aplicaciones instaladas el número mínimo de derechos posibles para el desarrollo de su función, restringiendo así los posibles accesos de dicha aplicación a la información sensible almacenada en el dispositivo.

Referencias

Android:

- http://officialandroid.blogspot.com.es/

- http://www.xatakandroid.com/categoria/seguridad

- http://www.elandroidelibre.com/

Autor: Guillem Fàbregas - CISA, CISM, PCIP, ISO 27001 L.A.

Departamento de Consultoría.